De siste ukene har meldingstjenester som Telegram og Signal fått en enorm økning i antall brukere. Det er hovedsaklig Whatsapp folk flykter fra. Bør du også bytte?

Det er ikke lenge siden mange mennesker fikk beskjed om at Whatsapp endrer vilkårene sine og vil begynne å dele mer data med sin eier, Facebook. Dette har ført til skepsis blant brukerne.

Du skal få den enkle forklaringen

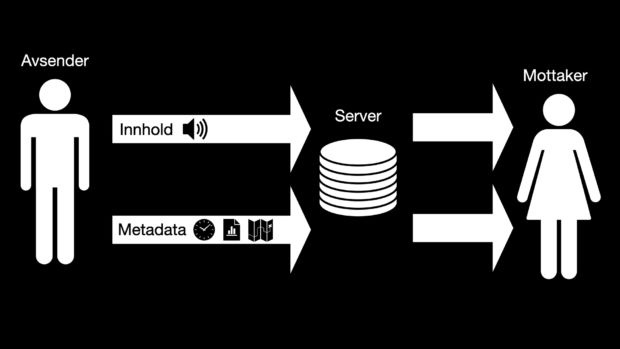

Brukerbetingelser er som oftest lange og vanskelige dokument som de fleste av oss aldri leser. Heldigvis er det ikke absolutt alt som står i dem som er like viktig for deg. Når det gjelder meldingstjenester er det to begrep som det kan være greit å se litt på: metadata og kryptering. Begge deler høres ganske kjedelig ut, men er meget viktig for ditt personvern.

Vi tar en titt på metadata først.

Beskrivelsen av hva som skjer

Dersom du tar opp telefonen og ringer til en venn tar du det som en selvfølge at ikke andre lytter til samtalen. Men i tillegg til selve telefonlyden foregår det en annen utveksling av viktig informasjon. Mest sannsynlig blir for eksempel begge parters telefonnummer, tidspunkt og varighet for samtalen sendt gjennom systemet når du ringer. Dette kalles metadata. Med andre ord beskrivelsen av hva som skjer.

Hvordan disse dataene håndteres er viktig for ditt personvern og privatliv.

Om jeg får tilgang til hvem du snakker med når, og hvor lenge du snakker med dem kan jeg samle mye personlig informasjon om deg, selv om jeg ikke får tilgang til selve innholdet i samtalene.

Grove brudd

I løpet av de siste årene har vi sett eksempler på at data på avveie kan føre til grove personvernbrudd. Cambridge Analytica gjorde skremmende god analyse av millioner av mennesker basert på data de skaffet fra Facebook. Og i fjor kunne journalister i NRK følge folks bevegelser detaljert basert på posisjonsdata de kjøpte på det åpne markedet.

Den nåværende kontroversen rundt Whatsapp handler om akkurat dette. At de vil dele mer metadata med andre selskaper.

Oversikt

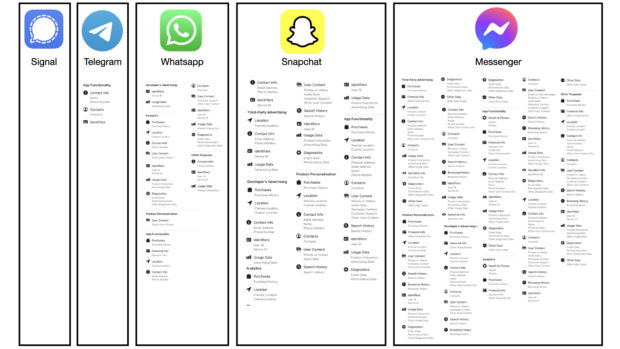

I Apples appstore har det nylig blitt enklere for oss å se hvilke data som deles fra de forskjellige appene og hva dataene skal brukes til.

Men er dette så nøye?

Milliarder av mennesker bruker disse tjenestene og det er ikke slik at alle de har fått livene sine ødelagt. Det er mange faktorer som påvirker om denne delingen av data er ugunstig eller ikke. Det handler om hvilke data, hvem de deles med og hvor sikkert de håndteres. At enkelte bruksdata deles med en apputvikler for å analysere og forbedre selve appen er ikke nødvendigvis et problem.

Men om data deles med andre og så brukes i målrettet og manipulerende markedsføring, påvirkningsoperasjoner eller utpressing kan det straks bli verre.

Dessuten er det slik at jo mer som lagres av tjenesteleverandøren jo mer kan stjeles om de får et datainnbrudd. Og da kan informasjon havne på avveie.

Vil du lære mer om sosiale medier og personvern?

Få en epost når vi publiserer det fyldige nyhetsbrevet vårt. Vi kommer aldri til å misbruke adressen din.

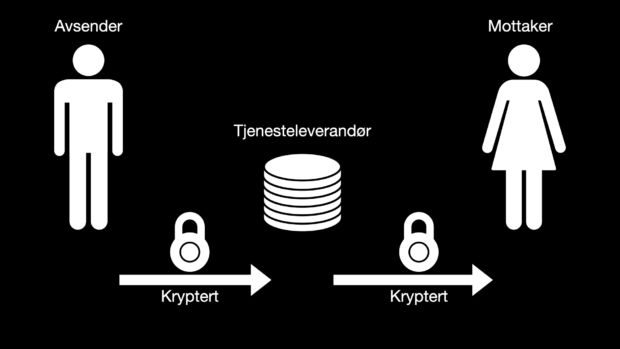

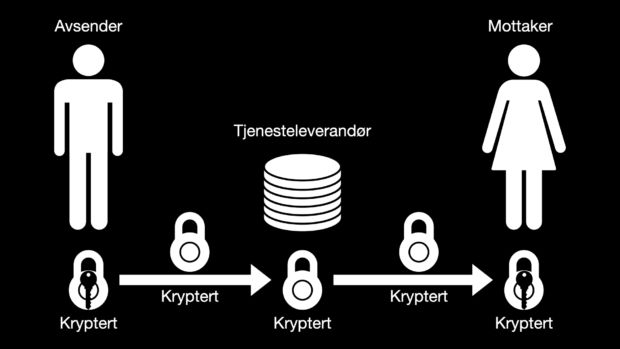

Kryptering

Selve innholdet i tekst-, lyd- og videosamtaler bør også håndteres sikkert. Helst bør informasjonen være kryptert hele veien fra avsender til mottaker. Da er det vanskeligere å overvåke det du sender. Slik kryptering kalles ende til ende-kryptering.

Hvor godt kryptert er tjenestene?

Signal og Whatsapp er ende til ende-kryptert. Og er dermed blant de tjenestene som håndterer innholdet ditt sikrest. Snapchat har ende til ende for bilder og video, men ikke for tekstmeldinger. For Facebook Messenger og Telegram må du aktivt velge «hemmelig samtale» for at den skal være kryptert hele veien.

Konklusjon

Når du velger tjeneste må du altså ta stilling til både hvor mye metadata som deles og hvor godt kryptert tjenesten er. Likevel så er det flere faktorer som påvirker. Hvilke tjenester bruker vennene dine? Hva er det du skal kommunisere om? Hvilken funksjonalitet vil du ha i tjenesten?

Mange ender med å bruke flere tjenester og til forskjellige formål. Er du journalist som håndterer sensitiv informasjon og vil verne kildene dine er Signal en god løsning. Skal du avtale en fest med venner og alle er på Messenger allerede kan den være grei å bruke selv om mye data deles.

Sørg først for generell sikkerhet

Så bør du sporenstreks rømme fra Whatsapp fordi de endrer vilkårene og begynner å dele mer metadata? Det er nok fare for at du deler mer via andre tjenester allerede. Dermed er det ikke sikkert at Whatsapp er stedet å begynne. Om det er samling og deling av data om deg du er redd for bør du kanskje begynne med å kutte ut både Facebook, Facebook Messenger og Instagram.

Og om du virkelig vil verne om privatlivet ditt er det enda viktigere å ta en titt på hva du eventuelt kan slå av, og sørge for at du har skikkelige passord og tofaktorautentisering på alle tjenestene dine.

Personvernendringene som skulle tre i kraft hos Whatsapp i februar er utsatt til mai. Så du har uansett en del tid til å vurdere hva du skal gjøre der.

Det er verdt å nevne at Telegram ikke tilbyr ende-til-ende kryptering for gruppesamtaler, samt at de bruker «hjemmelaget» kryptografi i protokollen sin, som sjelden er et godt tegn. Det førte bl.a. til en katastrofal bakdør-lignende feil som ble fikset for noen år siden (see buttondown.email/cryptography-dispatches/archive/cryptography-dispatches-the-most-backdoor-looking for detaljer). Cecilia Boschini skrev nettop et notat som sammenligner Signal og Telegram: cqi.inf.usi.ch/publications/telegram_vs_signal.pdf.

Ja. Dette er også viktige poeng angående akkurat Telegram. Spesielt siden Telegram er en av tjenestene som har merket økt vekst.

Google Hangout, hvor ligger den på skalaen her?

I og med at Google er i navnet så prøver de nok å melke så mye data som mulig. Er dessverre slik at det er sånn de tjener penger.

Hva med iMessage? Som nå kanskje også kommer til Android.

I denne artikkelen er også iMessage med i sammenligningen:

forbes.com/sites/zakdoffman/2021/01/03/whatsapp-beaten-by-apples-new-imessage-update-for-iphone-user…

Det gleder meg til at Signal er på vei opp. Jeg håper en større del av omgangskretsen min tar det i bruk slik at jeg kan slette Facebook-kontoen min.

Denne konspirasjonsteorien angående Signal er litt interessant/moro/bekymringsverdig: yasha.substack.com/p/signal-is-a-government-op-85e

Kort oppsummert går teorien ut på at CIA har finansiert Signal.

Norsk oppsummering av saken: politainment.no/2021/01/16/dette-er-en-konspirasjonsteori/

Noe dere vil grave i, Eirik Solheim? Jeg forstår godt om dere ikke ønsker å grave dypere i konspirasjonsteorier.

Det jeg selv reagerer på er at appen på Android ber om ganske mange rettigheter:

1) «Signal må ha tilgang til kontakter og medier på systemet for å kunne koble til venner/sende motta meldinger og ringe sikkert.»

— jeg trykket «Fortsett» her, men MÅ den virkelig ha dette?

2) «Vil du gi Signal tilgang til bilder, medier og filer på enheten din?»

— OK – kunne trykke «Ikke tillat» her.

3) «Vil du la Signal ringe og administrere telefonsamtaler?»

— OK – kunne velge «Ikke tillat» også her

4) «Skriv inn telefunnummeret ditt for å komme igang»

— Hva?? – da blir jeg nødvendigvis knyttet med persondata mot absolutt ALT!?! Det er kanskje mulig å unngå?

— Stoppet oppsettet her for nå. Må i allefall sette meg bedre inn i hva dette er før jeg gjør noe mer. Men må jeg bruke telefon nummeret fra samme enhet jeg skal ringe fra, så blir dette trolig uaktuelt for meg.

Altså, kvifor er det så viktig for NRK å reklamere for Fjesboka og anna asosialt tøv?? Natta, natta.

Nå gjorde de vell det motsatte her? De anbefaler deg å revurdere om du skal bruke WhatsApp (som eies av facebook) og ber deg være bevist på hva du bruker messenger til (som er facebook), og anbefaler at du kanskje bruker noe annet. At det for noen er et behov for å kunne kommunisere med andre på en sikker og trygg måte uten å legge igjen spor er unektelig en ting, om du (eller jeg) trenger det er en annen diskusjon, men dette var jo bare en enkel og faktuel artikkel om emnet

Verd å minne om for perspektivets skyld: Vanlig SMS og e-post er betydelig mye verre enn tjenestene som nevnes …

Det er også et godt poeng.

Hvordan er sikkerheten for vanlig sms sammenlignet med overnevnte tjenester? Eventuelt iMessage?

Vanlig SMS er ikke kryptert. Men iMessage er bra og ende til ende-kryptert.

Berre delvis rett. Fordelen med epost er at det er ei god gammal teneste frå urtida, som medfører at den er fullt ut desentralisert. Ingen enkelt instans har alle (meta)data «by default», slik det er for dei andre her. Så det er ukrypert ja, men desentralisert. Det same gjeld delvis SMS. Snap, FB, etc. er gigantiske datasiloar og utnytting av dette er sjølve livsnerva.

Eg er gamal nok til å hugsa då nettet faktisk var slik det er skildra i RFC1958 «Architectural Principles of the Internet»:

2.4 Fortunately, nobody owns the Internet, there is no centralized control, and nobody can turn it off. Its evolution depends on rough consensus about technical proposals, and on running code. Engineering feed-back from real implementations is more important than any architectural principles.

Steike, det var tider. Lenge før FB, før Google blei Gogzilla. Har dette sitatet på kontorveggen framleis.

For perspektivets skyld bør det nevnes at epost i kombinasjon med krypteringsstandarden OpenPGP er noe av det sikreste man kan oppdrive. På Mac og PC og ulike mobiler. PGP (Pretty Good Privacy) har jeg brukt med hell i flere tiår for å kryptere både epostmeldinger og andre dokumenter. De siste 15 årene har varianten GNU Privacy Guard (GPG) vært en grei sak, og brukergrensesnittet har forbedret seg for de av oss med visuelle preferanser. Noen PGP-programmer har hatt sine «bugs», men standarden som sådan har jeg ennå full tillit til. Og PGP er mye lettere å rigge opp enn mange «hippe» forbrukerteknologer skal ha det til.

@Hans Trygve Jensen: Epost er ikke sikkert selv med kryptering, i betydningen personvern, dvs. at det lekker masse metadata. Det er bare epost body og vedlegg som kan krypteres. Hvem, hvor, når og emnefeltet kan ikke krypteres pga av protokollen som all epost må bruke. Se youtu.be/8Ppl62Bl9RE

@Are Huseby. Ja, «headers» er det du ser utenpå «konvolutten», mens «body» og «attachment(s) er hva du finner inni. PGP har da heller aldri utgitt seg for å kryptere annet enn skrott og vedlegg, da dette ikke er teknisk mulig. I mine over 25 år med PGP har jeg aldri opplevd noe kompromitterende med åpne «headers» som «Subject», «From», «To» og «Date» eller all informasjonen om hvilke servere meldingene har danset rundt på. Egentlig ser jeg ingen grunn til å skjule at jeg faktisk bruker ende-til-ende-kryptering av typen PGP. Det er viktigere å vite at jeg kan kryptere, dekryptere og signere idéer med en standard som byr på solide nøkler, heftige algoritmer og er kjemisk fri for «backdoors». I dette ligger ingen naivitet eller blind tiltro til et produkt, men snarere kritisk tenkning og nøktern testing.

@Hans Trygve Jensen: PGP var en prototyp utviklet av miljøer som ikke klarte å vente på en PKI-løsning. X.509-sertifikater, som er det som benyttes i TLS/HTTP, var på plass flere år før PGP, som vedtatt standard, men det tok tid før I-en i PKI, Public Key Infrastructure, faktisk var bygget opp.

Med en PKI har du autoriteter som går god for at sertifikatet ditt er ekte, på samme måte som passmyndighetene går god for passet ditt. Mottar du et PGP-sertifikat du ikke har sett før, må du selv ta ansvar for å få bekreftet at sertifikatet er ekte. Kommer det fra fra en du kjenner, kan du f.eks. ringe opp vedkommende og gjenkjenne ham på stemmen, og fortelle hvilket ‘fingerprint’ sertifikatet har. Svarer han bekreftende: Ja, det stemmer med det sertifikatet han bruker, kan du være rimelig trygg på at det er ekte. Men hva om avsenderen er ukjent for deg? Da har du sjelden noen garanti for at sertifikatet er ekte. Du kan bli bløffet.

Problemet med både X.509 og PGP/GPG er at du bare får brukt krypteringen hvis motparten også bruker den. For tjue år siden var vi i gang med å ta epost-kryptering i bruk «overalt», men så stoppet det opp. Det gled ut. Alle kan skaffe seg et X.509 epost-sertifikat, alle epost-klienter kan bruke det. Vi bare benytter oss ikke av muligheten! Det har null hensikt å være alene med kryptert epost 🙂

Men skal vi pushe noe, bør det være den «voksne» løsningen, med X.509 PKI. Ikke prototypoen som ble snekret sammen fordi noen var utolmodige. I dag har infrastrukturen vært på plass i 25+ år (ellers ville vi ikke kunne administrert TLS/HTTPS!); egentlig betyr det at den eneste vesentlige begrunnelsen for PGP/GPG har forsvunnet.

@Are Husby – Hvis alle metadata var kryptert, inkludert hvem du sender brevet til («To:»-feltet), hvordan skulle da epost-tjenerne klare å få brevet fram til mottakeren?

Vi må skille mellom epost-serverne, som har et genuint behov for å se det som står utenpå konvolutten, og en vilkårlig Man-In-The-Middle som avlytter linja i hemmelighet. Og som ser TLS-krypterte datastrømmer mellom nodene i epost-nettverket. Det er vel ganske lenge siden TLS-kryptering ble standard både mellom deg og din epost-tjener, og mellom epost-tjenere. Naturligvis, hvis NSA opptrer som en Man-In-The-Mailserver, da vil de ha innsyn i det som står utenpå konvolutten. Men for en utenforstående er også metadata kryptert.

Veldig bra NRK

Dere skraper på overflaten her av folks overgrep på privatlivet på internett.

Ønsker å legge til at om en ønsker privatlivet beskyttet er det et par flere grep enn endring av meldings app som må gjennomføres. I enkle trekk bør dette vurderes og initieres.

1. VPN, dette for å beskytte ditt tilgangspunkt til internett. Her er det mange å velge mellom.

2. Browser, bytt til en som tar privatlivet på alvor. Tor er jo bra, men Firefox er

kanskje mer brukervennelig å kan diskuteres.

3. Søkemotor, duck duck go er en god en..

4. Mail, gledelig at dette nevnes, Protonmail er et fantastisk alternativ.

Big Tech, AI algorytmer er som flere har nevnt her et problem for yttringsfriheten, samt friheten til oss mennesker. Anbefaler for mer kjøtt på beina å se dokumentaren «The sosaial dilemma og Ihuman(begge på netflix)

Først @Are Husby: Beklager glippen med etternavnet. 😉

Dernest @keal: Vi kan diskutere lenge og vel om hva som kom først og hva som kom sist, og om det som kom underveis, kan være bedre enn det som er i dag. X.509 kom i 1988, mens Phil Zimmermann kom med sin første versjon av PGP i 1991. Den første åpent tilgjengelige versjonen av selve forløperen til TLS, SSL, kom i 1995, mens TLS kom i 1995. Jeg vil derfor si at ulike løsninger ble utviklet mer eller mindre parallelt, spesielt utover 1990-tallet.

At «PGP-miljøer» ettersigende «ikke klarte å vente på en PKI-løsning», er en noe merkelig framstilling. Zimmermann og de som siden videreutviklet PGP-standarden har ikke ivret for noen hierarkisk løsning der «autoriteter» skulle være det du skulle stole på i forbindelse med kryptering. I stedet er prinsippet at det er opp til meg å verifisere og stole på en (offentlig) nøkkel som kommer meg i hende. Ved hjelp av nøkkelservere (keys.openpgp.org er den jeg foretrukker) kan eieren også legge ut sin nøkkel med verifisert epost-adresse/brukernavn. Dette kan selvfølgelig ha både fordeler og ulemper – alt etter hva man selv mener er sikkerhet.

Jeg synes det er fint, jeg, at vi har løsninger å velge mellom, og at disse løsningene stadig utvikles og i mange tilfeller erstattes med noe bedre/sikrere. Det er betryggende at vi har HTTPS som kan være med på å bekrefter ektheten av et nettsted.

Men det er også fint at jeg ikke må påprakkes bare én bestemt standard når jeg skaffer meg et trygt epost-oppsett. Ja, bruk av PGP forutsetter at de involverte partene har det installert. Men er dét egentlig en hodepine for PGP-brukerne? Synspunktet om at nærværet av X.509 PKI i seg selv truer livsgrunnlaget til PGP, er også noe pussig, i og med at det overser helt de prinsipielle motforestillingene noen av oss har mot fenomenet (selv om jeg stadig vekk, med stoisk ro, bruker det – når for eksempel MinID, BankID og Buypass dukker opp).

Etter denne «lille» utlegningen, må jeg få si at det er trivelig å se all detaljkunnskapen som mange besitter og deler så entusiastisk. All ros til NRKbeta for at dere bidrar til denne levende tankeutvekslingen! 🙂

epost er hendig og utbredt, hvis ønsket kan to avtale «offline» kryptering og beskytte innholdet ute i nettet men det er vel gammeldags og litt militært?

Anbefaler Threema. Koster bittelitt for appen, men den er langt mer polert enn Signal.

Threema er en fantastisk app men… det forutsetter at de man kommuniserer med har samme app. Det er meget vanskelig å få mennesker til å bytte apper til andre platformer enn FB messenger og Whatsapp.H

Syns det er en veldig bra artikkel som gir lærdom og setter søkelyset på sosiale medier og sikkerhet.

Hei!

Vil bare informere om at vi som et norsk selskap SecuWine AS nylig har lansert et alternativ til WhatsApp via vår app SecuWine som nå ligg på App Store og Google Play. 7 dager gratis prøveperiode. Deretter kr 39 per måned. Video og tale samtaler med ende til ende kryptering. Full HD video og topp lyd. 1920 x 1080 pixels. Det kommer meldings tjeneste SMS og filer kryptert ende til ende senere i år. Tjenesten er lansert globalt i 60 land. Så prøv denne tjenesten / produktet asap. Gratis prøveperiode vil bli utvidet til 30 dager med det første. GDPR og personvern ivaretatt. La oss bruke norske tjenester der disse er konkurranse dyktige på kvalitet og ytelse.

Hvorfor i all verden tror dere at kunder er villige til å betale 39 kroner i måneden for en tjeneste som andre tilbyr gratis? Hvilken konkret fordel har produktet deres over f.eks Signal?

Hei!

Det koster å drifte servere og infrastruktur og andre selskaper selger personopplysninger. Vi velger å prioritere personvern og det er det betalingsvilje for i 2021. Mange selskaper tjener penger på å selge personopplysninger til tredjeparter. Signal tjener penger via donasjoner, WhatsApp via samarbeid med Facebook. Derfor er de gratis.

Last gjerne ned vår løsning og prøv den, App Store

apps.apple.com/no/app/secuwine/id1454656172?l=nb

@ Tor-Einar Jarnbjo: Akkurat denne uvilligheten til å betale —eller skal vi si normaliseringen av at «alt på internett skal være gratis»— som er grunnen til at tingene er som de er; at alle gjør alt de kan for å krenke personvernet så mye som mulig, for å samle og selge så mye info som mulig.

Det som reklameres for her er nettopp det kun et fåtall tilbyr: en chat som respekterer privatlivet ditt. Det burde man være villig til å betale for, siden særdeles få av de gratis aktørene tilbyr dette.

Nå har jeg null peil på hva akkurat *denne* tjenesten tilbyr, da jeg aldri har hørt om den før jeg så denne kommentaren, men jeg svarer på generelt standpunkt 🙂 Tjenester som Wire og Signal er absolutt tjenester som er verdt å betale for. Og en tjeneste slik som den Egil her reklamerer for (om den tilbyr som lovet) er *ikke* det samme som Messenger og Whatsapp, siden do to sistnevnte tar betalt i form av personopplysningene dine som de selger eller bruker på andre måter for å tjene penger.

Jeg betaler f.eks for Tresorit til skylagring, i stedet for å gi Google eller Microsoft tilgang til alle filene mine «gratis».

Jeg bruker Wire og Signal til chat, og hadde ikke hatt noen problemer med å betale en liten slant per måned. Donerer litt til Signal, men Wire er litt mer bedriftsrettet i abonnementene sine.

Jeg betaler for e-posttjenester, i stedet for å bruke «gratis» fra Google eller Microsoft.

Det er ikke gratis å levere slike tjenester, men Facebook og Google har fullstendig ødelagt folks forventninger til slikt ved å tilby dette «gratis». Folk *burde* være villig til å betale, men dette er et hardt salg så lenge folk som «ikke bryr seg» kan få det «gratis» fra G/F/M.

Til NRKbeta:

Hadde vært interessant om dere tok med f.eks Wire her også 🙂 Og gjerne nevnt litt mer om Telegram sin heimkók-kryptering. Meg bekjent er det faktisk bare Signal og Wire som har gjort dette med kryptert chat skikkelig. De andre, som Threema, Telegram, Whatsapp, osv, (som selvfølgelig er mer populære enn Signal og Wire) er ganske halvveis og «på papiret» i forhold.

Hei!

@Ivar Erikson. Vi har teknologisk lagt oss på linje med Signal og Wire og basert vår løsning på WebRTC og SIP. Også meta data er kryptert og vi unngår dermed også problem vedr. Falske basestasjoner (MiTM attack) med mer.

Flott at det kommer Norske alternativer. Men jeg liker ikke at når man går inn på hjemmesiden til Secuwine så legges det inn cookies (sporere) fra google og facebook. Tar de cookies vekk fra hjemmesiden så øker det troverdigheten. Signal har ingen cookies på hjemmesiden. Kred til Secuwine for en kort og lettlest privacy policy, sånn skal det gjøres, applaus.

Støtter SecuWine muligheten for å sammenligne public keys over en kjent sikret kanal? (f.eks ved at man møtes fysisk og sammenligner nøklene, slik som i Signal)

Så og si alle apper bygd på WebRTC (Hangouts/Duo, Messenger, Signal) bruker DTLS/SRTP-kryptering siden dette er «bakt inn» i WebRTC allerede. Uten mulighet for å kunne sammenligne nøkler er det tvilsomt å påstå at produktet deres tilbyr ordentlig ende-til-ende kryptering og er sikret mot MITM-angrep.

Bare Signal som gjelder her, har fått alle jeg kjenner til å bruke det. Med unntak av jobb og offentlige kontakter.

Er ikke så vanskelig bare dere viser de hvor enkelt det er å bruke som sms app

Hei! @Terje Steiro, cookies på vår hjemmeside SecuWine.com er kun til retargeting fra hjemmesiden til Facebook for å plukke opp brukere som har vært på hjemmesiden senere via en Facebook annonse på Facebook, for å hanke inn brukere. :).

@Jon Nilsen, ang nøkler som ved Signal, i SecuWine sin løsning ved WebRTC brukes DTLS/SRTP kryptering, her utvikles det nye nøkler ved oppsett av hver samtale,

På denne måten oppnås ekte ende til ende kryptering. Vi har også på hver samtale autentisering av unike Sip brukernavn i tillegg og meta data for oppkoblings informasjon er også kryptert. Så dette er en løsning som er helt i toppen på hva som er mulig å få til med dagens teknologi.

SecuWine har tilgang til:

Bilder/medier/filer

modify or delete the contents of your USB storage

read the contents of your USB storage

Enhets- og applogg

read your Web bookmarks and history

Telefon

directly call phone numbers

directly call any phone numbers

make/receive SIP calls

Mikrofon

record audio

Kamera

take pictures and videos

Kontakter

read your contacts

find accounts on the device

Identitet

find accounts on the device

add or remove accounts

Lagring

modify or delete the contents of your USB storage

read the contents of your USB storage

Annet

capture audio output

capture secure video output

capture video output

change screen orientation

receive data from Internet

bind to a notification listener service

power device on or off

view network connections

pair with Bluetooth devices

prevent device from sleeping

control vibration

change your audio settings

full network access

send sticky broadcast

Hei! @Dan, appen SecuWine har selv tilgang til endel ressurser på den mobile enheten for å kunne kjøre applikasjonen optimalt. På SecuWine sine servere lagres kun brukerens telefon nr, og kun brukerens telefon nummer må kunden oppgi til SecuWine AS for å benytte tjenesten.

Takk for info.

Lurer på hvorfor Signal appen bruker lokasjonsdata? Det gjør velikke dere?

Nå er ikke iPhone-alternativer aktuelt for meg uansett. Men jeg stoler ikke på noen kryptering der andre enn meg selv handtererer nøkkelen. Hvis ikke jeg kan presentere en public key som jeg selv har generert, men uten å vise fram den private delen, da er det ikke godt nok. At noen sier at «vi har generert et nøkkelpar for deg – stol på oss, vi vil ikke vise den private nøkkelen til noen» er ikke noe jeg vil stole på. Den private delen er det kun jeg som skal sitte på!

Hvor sikker er Line sammenlignet med de andre?

ja det lurer jeg også på. Kanskje journalisten kan ta seg tid til å svare?

Line deler omtrent like mye data som Whatsapp. Og har ende til ende-kryptering dersom du slår på «letter sealing»-funksjonen.

Jeg ville ikke ha hatt for store forhåpninger til såkalte hemmelige samtaler gjennom kryptering da fleste av de nevnte applikasjonene er amerikanske og innenfor innflytelsessfæren til myndighetene og etterretningstjenestene NSA/CIA/FBI. Tjenesteleverandørene Google, Facebook og Microsoft m.fl. er utsatt for press for å utføre lovpålagt samarbeid med etterretningstjenestene og utlevering av kryptomateriale som nøkler, eller de er beordret til å designe utnyttbare svakheter i applikasjonene. Utfordringen med etterretningstjenester i USA og for så vidt andre land er jo at det hersker en glidende overgang mellom hva som er legitim etterretning for f.eks terrorbekjempelse og hva som blir en uakseptabelt inngripende overvåkning av Angela Merkel, deg og meg. Noen som husker Edward Snowden?

Nå er det jo sånn at man kan inspirere kildekoden til Signal og sjekke at de faktisk krypterer alt. Og med mindre NSA har en kvante-datamaskin de ikke forteller noen om (og ligger mange tiår foran resten av oss), noe jeg tviler på, så er selve krypteringen ganske umulig å bryte.

Det skal veldig mye til at de har klart å skjule en bakdør, ettersom krypteringen skjer på din egen enhet. Da må din telefon sende fra seg nøklene sine til Signal eller andre. Igjen, med åpen kildekode og nok av folk som sjekker pakkene den sender ut osv så virker det usannsynlig (dog ikke umulig)

Signal har faktisk blitt pålagt å dele informasjon med myndigheten en gang som vi vet om. Da kunne de opplyse at telefonnummeret de fikk oppgitt hadde en konto, når den var opprettet, og sist gang den var pålogget.

Du kommer langt med å gjøre ting matematisk umulig. NSA vet at hvis de prøver seg på å beordre en bakdør så blir den sannsynligvis oppdaget, og uten den kommer de uansett ingen vei. Det er ikke automatisk umulig å stole på noe bare fordi det er amerikansk.

@Karl Erik

Er ikke så alt for bekymret for kvantedatamaskiner slik de er i dag. De beste algoritmene for å knuse kryptering for kvantedatamaskiner gjør bare at nøkkellengden i praksis halveres. Om man bruker 128-bit AES så har man i praksis 64-bits lengde om dataene dine blir angrepet av en slik datamaskin. Om du oppgrader til 256-bit AES, så er vi tilbake til et tidsperspektiv på århundrer før det blir knust igjen, selv med «state of the art» kvantemaskiner.

@Karl Erik. Gode poeng fra deg! Det var dessuten ikke mitt poeng å angripe USA som sådan. Kina går vel USA en høy gang med elektronisk overvåkning av Baido og WeChat tjenester. Det er rett at Signal isolert sett har sterk kryptering og åpen kildekode som gir økt tiltro til at denne ikke er manipulert. Utfordringen jeg ser er vel mer imot hvordan signals kryptonøkler praktisk er sikret på brukerens utstyr. For eksempel. Er Android/Apple sikkerhetsverifiserte operativsystem av tredjeparter slik at det garanteres at det ikke ligger skjult skadelig malware som detekterer/leser nøklene som brukes i Signal? Det er mulig at jeg ser fanden på høylys dag og spørsmålet er mitt spekulativt og for retorisk, men jeg temmelig desillusjonert over langt enkelte lands myndigheter er villig til å gå for å sikre seg informasjon som var ment å være privat.

Det er sant at kvantedatamaskiner ikke fungerer spesielt bra mot symmetriske krypteringsalgoritmer.

Der det fungerer ekstremt bra (med Shor’s algorithm) er asymmetrisk kryptering (public key, secret key). Noe man uansett må gjennom om man skal utveksle en symmetrisk nøkkel sikkert.

Sammenligning:

– RSA1024 -> krever 2048 qbits å knekke

– RSA2048 -> krever 4096 qbits å knekke

– RSA4096 -> krever 9192 qbits å knekke

– Curve25519 -> krever 1530 qbits å knekke

Jeg ser at det mange gode innlegg rundt kryptosikkerhet og algoritmer. Bra er det, og jeg er ikke i tvil om mange utvekslingsprogram som Signal kan gi økt sikkerhet for både mottaker og avsender med hensyn på å sikre meldingskonfidensialitet og hindre at metadata kommer på avveie. Dette særlig hvis sammenligningsgrunnlaget er dagens standardløsninger fra FB, Google, Microsoft, Apple. Min opplevelse av situasjonen er at den praktiske datasikkerheten for bruken kompromitteres gjennom at brukerens kryptomateriale (hemmelige nøkler, passord, pin koder) ikke lagres forsvarlig, lar seg avsløre ved at informasjon lagres i plattformer som er befengt med svakheter eller at kryptomaterial ikke oppdateres ofte nok. Hvor ofte har ikke er av de store nevnt oven måtte oppdatere sine OS gjennom stadige service packs? Disse svakhetene har jo myndighetene utnyttet i årevis og unngått hindringene i sterk kryptering. Derfor burde ikke sikkerheten hemmelige nøkler være avhengig av selve tjenesten eller OS. Uavhengige HW sikrede løsninger for sikker håndtering av kryptomateriale må på plass til en pris som brukeren kan betale. Men brukervennligheten for sikre løsninger må bli enda bedre og produkter som f.eks. Nitrokey, Yubico og lignende burde fungere sømløst i brukerutstyr som PC/Pad/Mobiltelefoner. Kun da kan brukeren ha en mulighet til å unngå uautorisert overvåkning og på sikt også datainnbrudd. Tvilen jeg har er hvor vidt sikre uavhengige HW løsninger for kryptering for konfidensialitet virkelig får lov til å utbre seg uten at myndighetene begynner å bry seg.

Det er også en god regel som sier at «Vi må ikke la det beste bli det godes fiende».

Å unnlate å begynne å bruke kryptert epost fordi NSA med en gigantisk 4096 qbits kvantedatamaskin muligens klarer å knekke eposten min (den dagen NSA får seg en slik maskin) er å bryte den gode regelen. Det skal ikke mye sterk kryptering til for å være langt bedre enn ingenkryptering!

Og ikke glem to essensielle forutsetninger for at NSAs 4096-bits kvantemaskin skal være en trussel mot ditt privatliv: For det første skal de vite om at det muligens kan være noe av deres interesse i eposten – du må på en eller annen måte ha gjort deg suspekt.

Og dertil: De må få tak i denne eposten. Det er vel ganske standard i dag at epost-tjenere utveksler post segimellom over TLS-krypterte linjer, så NSA kan ikke stå der som en dum Man-In-The-Middle og bare lytte etter om det kommer noe til eller fra deg. All trafikk på linja må først TLS-dekrypteres (som også kan være RSA2048-krypert) før de kan begynne å se om noe av den har med deg å gjøre.

Sjansene (eller risikoen) for at de er SÅ interessert i å se hvilke hilsener du sender til kameratene dine når de har bursdag er egentlig ganske liten!

«Tjenesteleverandørene Google, Facebook og Microsoft m.fl. er utsatt for press for å utføre lovpålagt samarbeid med etterretningstjenestene og utlevering av kryptomateriale som nøkler […]»

For noen år siden, da mitt X.509-sertifikat utløp, kontaktet jeg fire ulike sertifikat-leverandører med spørsmål om de ville akseptere at jeg selv genererte nøkkelparet og oppga den offentlige nøkkelen ved bestilling, men beholdt den private delen for meg selv. Tre av fire svarte at det var helt i orden for dem, den fjerde svarte ikke i det hele tatt.

Jeg vil tro at situasjonen ikke er spesielt annerledes i dag. Det er ingen tekniske problemer for sertifikat-autoriteten å gir deg et fullverdig sertifikat uten å ha den private nøkkelen. Og da har de ingenting å røpe til etterretningstjenestene.

Slik programvaren er i dag, må du være litt nerdete for å lage ditt eget nøkkelpar. Det er ikke noe alternativ for mannen i gata.

Men hadde f.eks. norsk politi ønsket at folk flest skulle kryptere eposten sin, kunne de lett fått passkontorene godkjent som CA. Det kunne vært utviklet en helt enkel app (/PC-program) der brukeren med et enkelt kanppetrykk fikk laget et nøkkelpar, med den offentlige delen klar til klipp-og-lim inn i søknaden om et epost-sertifikat, den private klar til å lastes inn i nøkkelskapet med et dobbelklikk på fila (slik du gjør om du får tilsendt et sertifikat fra en CA). Da kunne det vært helt kurant, selv for mannen i gata, å kryptere eposten uten at noen myndighet eller tjenestetilbyder kunne røpe hans private nøkkel.

Et vesentlig problem er at norske myndigheter / politiet slett ikke er interessert i at all epost-trafikk skal være sterkt kryptert.

(Heller ikke telefon-trafikk. For en del år siden kunne du få IP-telefoni fra ISPene på IP-forbindelsen din, slik at du kunne bruke vilkårlig SIP-klient på PCen, om du ønsket. Det får du ikke lenger – du får IP-telefoni, men ikke tilgang til SIP-protokollen, kun til et analogt signal etter førkrigs-standard. Så du kan ikke kryptere forbindelsen. Vel, … Du kan jo sette opp et privat SIP-nettverk på IP-forbindelsen, men da har du ingen samtrafikk med verken POTS eller mobiltelefoner. De sier at de «av hensyn til sikkerheten» ikke vil gi tilgang til SIP, men det er nok helst sikkerhet for at myndighetene skal ha mulighet for å avlytte om de ønsker det.)

Jeg må visst ha alle disse appene fordi jeg har venner som kun bruker en av de. Line(venner i Asia), Messenger(normie-venner), Discord(gamervenner), WhatsApp(normievenner versjon II), SnapChat(harry venner).

Og nå blir vel alle nerdevennene mine å få seg Signal, så nå blir det nok enda en app å holde rede på. Sukk.

Hva skjedde med monopoliseringen av internett? Hvorfor er det plutselig blitt så mye konkurranse?

Ja, sånn blir det for noen og en hver.

Gleder meg til det kommer en app som milliardmultipliserer aktiviteten min etter en algoritme som ligner på hjernene til Trump, Gandhi, Korchnoi og Carl Ivar, så den kunstige intelligensen får seg noen hick-ups.

Prøv denne; beeperhq.com/?hn

Jeg kjenner ikke til den, men en venn av meg viste meg den. Jeg har en annen kommentar i denne tråden som etterspør erfaringer.

Forjævliseringa består i at metadata brukes til å påvirke oss politisk. Det er den store greia, men artikkelen gjemmer det bort igjen. Hvis man skulle være utro eller drive med andre lugubre greier som folk flest driver med – vil det jo ikke komme for en dag fordi data om internettbruken vår florerer blant en gjeng spioner. Jeg har gått over til Telegram fordi det også fungerer på laptoppen og fordi jeg vil spare de store påvirkerne for bryderiet med å analysere meg (Hvis de bruker kunstig intelligens og sjekker selve innholdet, kommer de til å sammenligne kommentarene mine med tweetene til Trump og konkludere med at jeg ikke følger med i tiden)

keybase.io/

nevner også jami.net/Jarl

jami.net/

skulle det være 🙂

Ville ikke stolt for mye på Keybase nå som de er kjøpt opp av kinesiske Zoom..

Sammenligning mellom ulike krypterte tjenester her:

securemessagingapps.com/

Har dere sette på innsamling av data fra Messenger hvis det utelukkende benyttes nettbrowser og ikke egen app?

Så lenge du bruker tjenester fra Facebook så sporer de deg via cookies på datamaskinen. Ønsker man å ikke bli sporet og overvåket må man faktisk slutte med å bruke tjenester fra de 5 store, Facebook, Google, Microsoft, Amazon og Apple.

Jeg velger å bruke verstingene av en enkel grunn. De er de eneste som gjør noe som helst for å stoppe spredningen av overgrepsbilder av mindreårige(desverre kommer det signal om at de kanskje skal endre retningslinjer for dette nettopp for å møte konkurransen med «Signal» og lignende apper). Alle ende-til-ende krypterte tjenester er det fritt fram for deling av bilder, videoer av det man vil med svært lav fare for straffeforfølgelse. Da må mitt personværn desverre vike. Jeg vil ikke støtte selskaper som lukker øynene for denne typen aktivitet. Desverre er det få som ser lengre enn sine egne prinsippfaste holdninger.

Dersom signal ville scanne alle bilder og videoer opp mot kjent overgrepsmateriale(som for eksempel jeg husker å ha lest messenger gjør) uten å selge videre eller overvåke annen informasjon(inkludert metadata)og lukke ute og anmelde aktuelle brukere som deler dette ville jeg byttet på dagen.

Det er en pris for full anonymisering av data. Jeg vil ikke være med å hjelpe melding og delingstenester å bidra til å spre millioner av overgrepsbilder og materialer

Om dere vil ha kilder les denne.

nytimes.com/interactive/2019/09/28/us/child-sex-abuse.html

Mens du sitter på den høye hesten din kan du jo montere kamera som strømmer direkte til myndighetene så vi kan være sikre på at du ikke gjør noe ulovlig innenfor rammene av ditt eget hjem.

Wodinsky i Gizmodo har gjort ein veldig god jobb med å gå i dybden.

TR;DL: I hovudsak dreier det seg om datadeling frå ein whatsapp funksjonalitet som ingen i Noreg brukar

gizmodo.com/this-was-whatsapps-plan-all-along-1846060382/amp?rev=1610736861567&__twitter_impres…

En sak jeg har stusset mye over er at jeg etter å ha googlet etter spesielle varer og tjenester, så finner jeg plutselig annonser for den samme typen varer og tjenester på Facebooksiden min. Hvilken link er det mellom de store søkemotorene, nettleserne og Facebook og andre sosiale medier?

itavisen.no/2020/12/17/neste-ar-gir-apple-alle-valget-i-ios-14-men-det-onsker-ikke-facebook/

Dette gjøres via cookies i nettleseren og i apper på smarttelefonen din. Bruk startpage istedet for google søkemotor, kutt ut Chrome nettleser og bruk Firefox eller Brave. Installer utvidelsene privacy badger og Facebook container. Legg inn i nettleseren at alle cookies skal slettes når du lukker nettleseren. Da er du litt bedre beskyttet.

Er Viber så sikker som de reklamerer?

Jeg er så lei av at man skal være på 20 forskjellige meldings-tjenester. Men jeg er litt skaptisk til samle-appen beeperhq.com/?hn

Noen som vet noe om den?

Betyr dette at du sender dataene dine til Google, Apple og absolutt alle andre – på en gang?

Savner omtale av Matrix, som er en åpen protokoll for desentralisert instant messaging. Ikke-tekniske brukere kan registrere seg for web-app mot den «offisielle» homeserveren på app.element.io/, mens de mer nerdete av oss kan kjøre egen homeserver, litt ala epost.

Protokollen støtter ende-til-ende-kryptering, og det finnes mange såkalte «bridges» som lar deg samle flere meldingstjenester. Selv har jeg bridges til Signal og IRC på egen homeserver, slik at jeg når disse Matrix-klientene.

Les mer på https://matrix.org.

Storm i et vannglass. Dagens IT verden vet mere om deg enn hva du selv vet! Anonymitet er en forlengst utgaatt realitet.Shoppingcenterets CCTV koplet opp med ansiktsgjennkjenning og lenket mot billedbaser fra Facebook, Instagram etc, vet trolig hvem du er, hva du skal handle i det du gaar inn!! Tenk litt mere paa hva du sier og poster enn hvilken platform du bruker!

Hvis du ikke er uigur og befinner deg i Kina er vel ikke ansiktsgjenkjenning noe problem, er det vel? Det er de slemme kineserne som driver med slikt, ikke oss snille vestlige!

Vil også minne om skjulte løsninger som ligger i bakgrunnen på telefonene deres, ta f.eks samsung bixby som eksempel. Så har man sensorer for blåtann, wifi o.l.

Folkens er blitt produktet de betalte penger for.. fun society 🙂

Vil bare informere om at det finnes Google fritt android. Sjekk ut E/os, android uten google e.foundation/

99% av aller apper fungerer utmerket nedlastet fra Aurora store (Google store kloning)

Terje Steiro, jeg vet det, men det betyr ikke at telefonen er google fri. Eneste løsningen er alternativene, Pureism og Pine foreløpig.

Dessuten så funker ofte ting som BankID mobil klienten samt en del 2FA apper++ heller dårlig på disse ungoogled android variantene. Og gjør det vrient å leve google fritt. Det jeg har gjort er å kjøre adb og fjerna de fleste apper som er samsung relatert og en hel del google og facebook greier.

WhatsApp tilbyr å slette kontoen.

But it takes two to Tango…

Kommunikasjon på internett er verre enn fingeravtrykk på ett åsted. Det forsvinner ikke.

Det kjipe med signal/telegram er (som jeg har forstått) at de ikke lagrer samtalene.

Det er praktisk og kjekt å kunne grave i arkivet av gamle chatter i gmail og messenger.

Håper vi kan få i pose og sekk; lagring OG sikkerhet.

Du mister ikke samtalene du har hatt i Signal så lenge du ikke bytter enhet. Kontaktene dine mister du ikke selvom du bytter enhet.

Signal støtter backups, man kan fint gjøre det. Jeg eksperimenterer en god del med forskjellige ting og telefonen får til tider kjørt seg, så jeg lagrer backup-nøkkelen på et trygt sted også hacker jeg i vei med god samvittighet. Eneste minusen er at signal-desktop ikke tar vare på data ved relinking. Signal-desktop er herlig. For linux brukere bygger jeg image som ligger her: gitlab.com/rahmiac/signal-desktop-appimages Sammen med byggeskriptene for de som er ekstra skeptiske.

Figuren er ikke riktig for Signal. Den har tilgang til kontaktene dine. Fikk enliste av kontakter jeg har som bruker appen når jeg startet den for første gang.

Nei, Signal har faktisk ikke tilgang til kontaktene dine. De har en egen liste over alle brukere i systemet, og så gjør de en beregning (såkalt «private set intersection») for å finne overlapp mellom den listen og dine kontakter, uten å vite hvem de er. Så får telefonen din vite hvem som er i begge listene, og gir deg beskjed om hvem du kan kommunisere med.

Her diskuterer de hvorfor dette er vanskelig å få til: signal.org/blog/contact-discovery.

Her diskuterer de deres løsning på problemet: signal.org/blog/private-contact-discovery.

Hvordan påvirker disse endringene oss i Europa, hvor vi har GDPR? Behov for samtykke før de kan samle/dele informasjon.

Du skriver under på at du er villig til å dele informasjon da du oppretter en bruker.

Dessverre er det slik for de aller fleste konsumentene (altså ikke typisk de som henger på NRK Beta) at utslagsgivende blir…

* pris (gratis slår k/o på det meste, selvom man betaler med sine persondata)

* hva venner bruker

Dette er veldig interessant.Jeg ante ikke at det finnes så mange alternativer der ut som gjør at blir vanskeligere å smale inn metainformsjon.Jeg ser på «big data» i første rekke som et potensialt demokratisk problem kfr valgpåvirkning,fake news etc.

Jeg tror den jevne nettbruker et som meg;totalt uvitende om dette.

Det er klart vi burde betale for bruk av internett nå vi sender data mellom oss,som porto på et brev.

Dette for å gjøre det mulig for mindre selskaper å konkurrere med de stor,gjøre det vanskeligere å samle inn « data big»(demokrati) og siste men ikke minst fra et klima og miljø perspektiv.Det er store energimengder som går med til å sende og lagre data.Slik det nå tenker vi oss ikke om når vi sender noe ut, fordi det er gratis.

Hei! For de av dere som vil teste den norske løsningen SecuWine så ligger den på App Store og Google Play, som et alternativ til WhatsApp, se her for iPhone og iPad :

apps.apple.com/no/app/secuwine/id1454656172?l=nb

Og her for Android enheter dvs. mobiler og nettbrett:

play.google.com/store/apps/details?id=com.secuwine.secuwine&hl=no

Threema er bra, men er dessverre ikke med i denne artikkelen. Den er derimot med i denne sammenligning: threema.ch/en/messenger-comparison.

Det som er bra er at man ikkje MÅ påmelde seg med mobilnummer og at man ikkje MÅ dele kontaktappen. Man KAN dele kontaktene, og da blir de hashed.

Det som irriterer meg mest med WhatsApp (og andre) er at folk må dele kontaktappen for å kunne bruke WhatsApp og at mine data blir lastet opp uten at jeg ble spurt om mitt samtykke.

Takk for bra artikkel!

Går det an å bruke f.eks messenger gjennom tredjeparts apper? Eller utgjør det ingen forskjell?

Et lite spørsmål….

Jeg sletter jevnlig cookies på min datamaskin.

Ligger det en kopi av cookiene på nettstedene jeg besøkte (før sletting av cookiene på min maskin) slik at når jeg på nytt surfer på et nettsted setter nettstedet en ny cookie som også innholder informasjon fra den cookien jeg slettet på min datamaskin ?

Hele hensikten med cookies er (/var) at nettstedet skulle slippe å ta vare på data om deg – det skulle du gjøre selv. Så i utgangspunktet er svaret «Nei». Nettstedet har ikke noen kopi av cookiene.

De kan naturligvis ha en logg over alle de cookies de har sendt ut; ingen kan hindre dem i det. Men hvis de har all informasjon der, hvorfor skulle de bry seg om å be deg ta vare på den selv?

Så spørs det: Selv om du ikke returnerer noen cookies når du kommer tilbake (fordi du har slettet dem), kan nettstedet likevel oppdage at det er du som har kommet tilbake? Hvis de har sett samme IP-adresse før, med samme OS-versjon og samme nettleser, og som går til den samme gruppen sider som forrige gang, da er sjansene store for at det er du som er tilbake igjen. Da kan de naturligvis koble dette sammen med hva de tidligere har lagret om deg – med eller uten cookies. (Men hvis cookien er der, kan jo den bekrefte at de har rett i at det er du som er kommet tilbake.)

Sletting av cookies tar unna for det aller meste, men det er ikke noe absolutt beskyttelse mot å bli sporet. Om du veksler mellom ulike nettlesere, kjører fra ulike maskiner med ulike OS-versjoner (eller OS) forvirrer du enda mer, og det kan nok hende at de har to eller tre samlinger med data om deg som de tror er to-tre ulike personer, ikke en og samme.

Men hvor paranoid behøver man å være? For de fleste av oss er det tilstrekkelig å slette cookies regelmessig.

Jeg vil tro at om skal ta det videre derfra er med tanke på om noen skulle ta kontroll over maskinen din: Da bør du også ha slettet historien til nettleseren. Du bør slette alle filer i temp-katalogen(e). Du bør blanke ut alle «Recent» eller «History»-lister i de applikasjonene du bruker (inkludert Explorer eller tilsvarende). Slett gjerne også .log-filer.

Og for filer med personlig informasjon: Krypter dem. Noen applikasjoner (f.eks. i MS-Office) kan selv kryptere filene, men for vilkårlige andre filer med private data kan du f.eks. bruke WinZips kryptering (eller et separat krypteringsprogram).

For epost, skaff deg et X.509 epost-sertifikat – alle «voksne» epost-klienter kan bruke det til å kryptere/dekryptere. Det eneste problemet er at du bare kan utveksle kryptert epost med andre som også har installert det samme. (Det gjelder både X.509 – samme kryptering som i TLS / HTTPS – GPG og PGP.)

En av de definitivt sikreste måte å unngå alt av cokies, metadata, tracking osv er å gjøre det på «gamle måten»

Brevpost skrevet for hånd! 😂

Jeg skriver da all post for hånd…

Mener du: Med penn og blekk, ikke med tastatur? 🙂

Veldig bra NRK

Dere skraper på overflaten her av folks overgrep på privatlivet på internett.

Ønsker å legge til at om en ønsker privatlivet beskyttet er det et par flere grep enn endring av meldings app som må gjennomføres. I enkle trekk bør dette vurderes og initieres.

1. VPN, dette for å beskytte ditt tilgangspunkt til internett. Her er det mange å velge mellom.

2. Browser, bytt til en som tar privatlivet på alvor. Tor er jo bra, men Firefox er

kanskje mer brukervennelig å kan diskuteres.

3. Søkemotor, duck duck go er en god en..

4. Mail, gledelig at dette nevnes, Protonmail er et fantastisk alternativ.

Big Tech, AI algorytmer er som flere har nevnt her et problem for yttringsfriheten, samt friheten til oss mennesker. Anbefaler for mer kjøtt på beina å se dokumentaren «The sosaial dilemma og Ihuman(begge på netflix)

Opplevde for et drøyt år siden en artig sak. Var om morgenen på jobb som tømrer og snakket med kunden om et produkt. Dette produktet hadde jeg ikke benyttet på ca 7 år og under de årene hadde jeg heller ikke søkt på det eller produsenten så godt jeg kan huske. Senere på kvelden slår jeg på tv’n hjemme der jeg er logget inn med min Googlekonto og det dukker opp reklame for nevnte produkt. Det artige i historien er at under hele samtalen med kunden lå mobilen låst i lommen på snekkerbuksa! Trenger visstnok ikke engang å ha telefonen i bruk for at de skal samle inn data lol

@Hans Trygve Jensen: «I stedet er prinsippet at det er opp til meg å verifisere og stole på en (offentlig) nøkkel som kommer meg i hende.»

Det fungerer helt fint, kamerater imellom. Men til generelt bruk gjør det systemet verdiløst. At en type påstår at han er Hans Hansen, og at det er opp til meg å stole på ham, er greit for å ta en halvliter sammen, men ikke for å undertegne en kontrakt med, eller gi personlige opplysninger til.

Noen andre, pålitelige og etterrettelige, må gå god form ham. Du stiller svakt i en rettslig eller økonomisk konflikt med å hevde at «Jammen jeg trodde det var ham! Magefølelsen min sa at han var ærlig!» Det er slik vi har PKI for. Som en offisiell bekreftelse.

All phishing-erfaring tilsier at det er en romantisk drøm å regne med at folk skal kunne selv ta ansvaret for å kontrollere en godt utført maskering.

Tidspunkter er ikke så interessante å diskutere. Hvis datoer er viktig for deg: Legg merke til at X.509 startet som X.409, publisert 1984, utarbeidet i perioden 1980-84. Ikke alle detaljene var på plass i 1984, men alle grunnprinsippene var der; X.509(1988) var en komplettering, ikke en ny standard. Siden SSL er direkte basert på X.509-sertifikater, sier det seg selv at X.509 PKI var trygt etablert på den tiden SSL ble utviklet.

Jeg skal ikke si deg imot på at PGP var del av en grunnleggende anti-autoritær, (halv-)anarkistisk holdning i store deler av ARPANET-miljøet – det ga seg utslag også på mange andre felter. X.400 epost, X.509s fødested, var strukturert lignende tradisjonelle, ‘ansvarlige’ postkontorer, med full sporing og atuentisitets-kontroll både ved innlevering og utlevering (spam og søppelpost ville være praktisk talt umulig – i hvertfall lett å stoppe). Noe sånt var totalt uspiselig i ARPANET- (senere: Internet-)miljø.

I SMTPs barndom var det ikke bruk for noen «email provider», POP etc: Senderens maskin koblet seg direkte opp til mottakerens maskin og leverte posten «direkte på døra» med SMTP. Totalt uten noen infrastruktur. Så det er nok delvis sant at holdningen til PKI var «Ned med infrastrukturer!»

Men X.400/500 var faktisk en sterk konkurrent til SMTP på 1980-tallet, og kunne ikke enkelt ignoreres. Argumentet om at «Det ser jo fint ut på papiret, men det finnes jo ingen PKI!» var definitivt et argument som ble brukt for alt hva det var verd i kampen mot X.400/500. Zimmermann var antagelig glad for å ha det! (Jeg var der, midt oppi diskusjonene, så jeg snakker av førstehånds-erfaring, ikke Wikipedia-lesing!) X.400/500 hadde så mye høyere funksjonalitet, og var så mye bedre designet enn SMPT at hadde det vært et fullverdige implementasjoner tilgjengelig på den tiden skal vi ikke se bort fra at det kunne blitt vårt standard epost-system, ihvertfall utenfor USA.

Det står jo noe igjen etter X.400: Først og fremst TLS, HTTPS, SMIME og alle de protokollene som baserer seg på X.509-sertifikater. LDAP er en forenkling av X.500-katalogen – selv om Internet aksepterer et hierarki av samarbeidende DNS-servere, valgte de å fjerne helt tilsvarende mekanismer når X.500 ble forenklet til LDAP. SNMP definerer objekter i spesifikasjonsspråket utviklet for X.400.

Men dessverre: Den første S-en burde vært TS! «Too Simple Mail Transfer Protocol». «Too Simple Network Management Protocol». Du hadde også SFTP, «(Too) Simple File Transfer Protocol», som ikke lenger er i bruk. Hadde de som utviklet protokollen tenkt litt lenger og ikke bare fokusert på at selv en middelmådig andreårs-student skal kunne implementere den som et semesterprosjekt, kunne vi sluppet det gigantkaoset av opsjoner og tillegg og – framfor alt: sikkerhetshull! – som har plaget Internet i alle år.

Det fungerer hvis vi alle er snille gutter og selv tar ansvaret for f.eks. å verifisere at en nøkkel er ekte. Det fungerer innen gutteklubben. I beste fall innen et avgrenset forskningsmiljø. Men ikke ute i den ville verden. Og derfor leser vi i media hver eneste dag om sikkerhetsbrudd og nyoppdagede hull. Vi er ikke snille gutter 🙁

@keal: Hei igjen!

Jeg tenker at vi kan være enige om at vi er uenige om en hel del ting her. Så la meg bare legge ut noen avsluttende bemerkninger.

Neida, faktiske tidspunkter er ikke alltid avgjørende, men er greie å kjenne til når man skal prøve å forstå også nær fortid. Da jeg nevnte 1988 som året da X.509 ble publisert, var det som en kommentar til det du skrev om X.509, ikke forløperne, selv om kjennskapen til både X.400- og X.500-seriene så absolutt er relevant.

Flere av oss kunne sikkert skrive om kontakten vi hadde med ulike kryptografi-miljøer på slutten av 80-tallet og mye av 90-tallet. Gode og (forhåpentligvis) solide minner derfra er også fine supplement til opplysninger som måtte ligge i forskjellige leksika og tekniske fora.

Joda, jeg er vel kjent med PGP sine anti-autoritære røtter, og disse preger fortsatt både utviklere og brukere (uten at dét forhindret en tysk regjering å støtte GNU Privacy Guard økonomisk på slutten av 90-tallet (tror jeg det var)). Om det er PGP-utviklerne og -brukerne du tenker på som de «snille guttene» mot slutten av innlegget ditt, vet jeg ikke, men jeg vil anta det. Men med sin velutviklede skepsis til autoritære tenkesett og strukturer, tenker jeg at de fleste aktive brukerne av PGP er de desidert siste som kan mistenkes for å være «snille gutter» som bare gjør unna sine akademiske øvelser. Og etter å ha syslet med PGP i såpass mange år nå – både i privat øyemed og for organisasjons- og forretningsmessige formål – opplever jeg ikke «kamerater i mellom» som en særlig dekkende beskrivelse for mulighetene PGP-konseptet har gitt – og gir.

Jeg minner igjen om PGP-serverne; jo flere som signerer en nøkkel på en PGP-server, jo mer etterrettelig (om du vil) blir den og eieren. Og, ironisk nok, jo mer synlig blir det eventuelle miljøet som eieren er i. Men har det strengt tatt noe med sterk kryptering å gjøre? Og du må heller ikke bruke en PGP-server for å få inn ulike signaturer i en PGP-nøkkel. Og her vi ved kjernen av det kosmiske dramaet mellom PGP og PKI; er det PGP sin såkalte «web-of-trust» eller motparten sin «certificate-authority-trust»-modell som inngir mest tillit? Eller er det fullt mulig å forholde seg til begge – alt etter bruksområde? (Ops! Her gikk blodtrykket opp hos noen i begge leirene!)

Jeg runder av nå – med kritisk tro på mine meningsmotstandere.

Ville det være mulig å dele/legge inn din eminente oversikt over metadata som var i høyere oppløsning?

sm ドール I’ve tried it in two different web browsers and both show the same results.