Finn, Dagens Næringsliv, og Scandic Hotels er blant 27 norske nettsteder som bruker en metode som kan svekke sikkerhet og personvern til nettbrukere.

En studie viser at en omstridt metode for å spore nettbrukere blir stadig mer populær. Én av ti blant de 10.000 mest populære nettsidene i verden bruker nå teknikken kalt «CNAME-tracking».

– Denne teknikken er farlig. Den skader nettsikkerhet og personvern, skriver sikkerhetsforsker Lukasz Olejnik på bloggen sin.

Funnene er del av et større arbeid Olejnik har gjort sammen med forskere fra det nederlandske universitetet KU Leuven. De har foreløpig ikke publisert hele datasettet, men de har delt en analyse gjort oktober 2020 med NRKbeta. Den viste at 27 norske nettsider da brukte teknikken.

NRKbeta gjorde i vår tekniske undersøkelser som bekreftet at Finn, Dagens Næringsliv (DN), og Scandic Hotels benytter metoden kalt «CNAME-tracking».

Omgår sporingsbeskyttelse

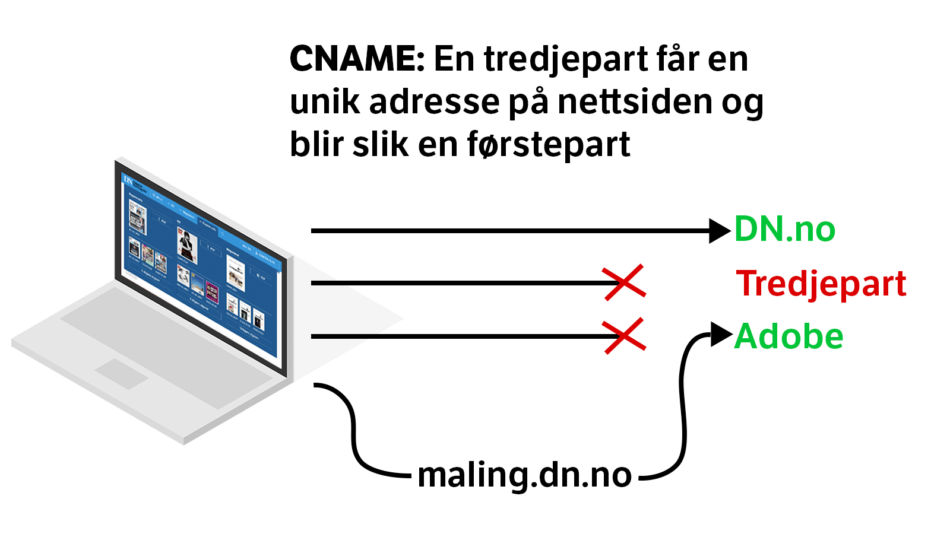

CNAME-tracking er kontroversielt fordi det visker ut skillet mellom nettsiden du besøker, gjerne kalt en førstepart, og alle andre. De kalles gjerne tredjeparter.

For når du besøker en nettside kan mange selskaper komme i kontakt med nettleseren din. Det kan være analysetjenester som Google Analytics eller Facebook via et innbakt element.

Nettlesere som Firefox og Safari har i nyere tid blitt strengere med hvilke tredjeparter som får lov å snakke med nettleseren. Mange har også installert nettlesertilleggene Ublock Origin og Privacy Badger som setter lignende begrensninger.

«CNAME-tracking» kan omgå noen av disse sperrene ved at en tredjepart kan fremstå som en førstepart.

DN, Schibsted, og Scandic Hotels har alle samarbeid med Adobe og de oppgir å ha avtaler som begrenser hvordan Adobe kan bruke informasjonen som blir tilgjengeliggjort. Adobe får blant annet ikke lov til å bruke informasjonen til egne formål eller dele den videre med andre. Selskapene mener disse tiltakene sikrer brukernes personvern.

– Adobe CNAME brukes aldri til å spore en person eller enhet på tvers av domener som eies av forskjellige Adobe-kunder, forklarer Frank Jansen som leder innsiktsarbeidet i DN.

DN bruker Adobes tjeneste til analyse og markedsføring. Schibsted opplyser at de kun bruker Adobe til å analysere bruksmønstre på den digitale markedsplassen Finn, noe de ikke har egenutviklede verktøy for.

– Det vi er ute etter og ser på er mønstre for store brukergrupper. Vi bruker altså ikke teknologien for å analysere enkeltbrukere, men for å måle hvor gode produktene våre er, sier direktør for personvern Ingvild Næss i Schibsted, om samarbeidet med Adobe.

Brukernes sikkerhet og personvern har høy prioritet hos oss, oppgir kommunikasjonssjef Lars Vestad i Scandic Hotels.

– Vi forventer at Adobe forholder seg til avtalen de har med oss og følger gjeldende lover og regler, sier Vestad.

Sikkerhetsutfordringer

Forskergruppen fant tilfeller der CNAME-teknikken delte brukerens påloggingscookie med samarbeidspartneren, noe som kan svekke brukerens nettsikkerhet. Slike cookies, også kalt informasjonskapsler, er ofte alt man trenger for å logge seg inn som brukeren.

– Vi har sett på de potensielle sikkerhetsutfordringene som den upubliserte rapporten påstår at metoden kan medføre, men så langt har verken Adobe eller vi funnet at disse er gyldige for vår bruk, sier Jansen i DN.

Som følge av NRKs henvendelse startet DN sin egen undersøkelse. Der fant de ut at Adobe fikk tilsendt noe mer informasjon «enn strengt tatt nødvendig». Det har DN allerede gjort noe med, opplyser Jansen.

– På generelt grunnlag ser vi at teknologi kan misbrukes, sier Næss, som er åpen om at en rekke leverandører på markedet ikke oppfyller deres krav til personvern og sikkerhet.

– Derfor er det også avgjørende for oss i Schibsted å ha på plass omfattende vurderinger og tiltak, herunder inngå avtaler i tråd med lovverket, som beskrevet over. Det er vår fremste prioritet å sørge for at personvernet og sikkerheten til våre brukere er godt ivaretatt.

Oppdatert 21.april 17.50: I en tidligere versjon stod det at studien enda ikke var fagfellevurdert. Det stemmer ikke og artikkelen er nå oppdatert.

Har dere noen tips til hvordan man kan beskytte seg mot slikt?

Bruker selv Ublock, er det nok?

Vil ikke tro det da UBlock og de fleste andre slike blokkere baserer seg på lister med kjente sporingsdomener. Og hvis sporingen skjer via et underdomene til det domenet du mente å besøke så vil ikke disse triggerne slå inn.

Anbefaler å ta en titt på privacytools.io, der finner du tips og instruksjoner på hvordan du gjør nettsurfing mindre spionerbart 🙂

Safari sin ITP er vel den eneste nettleseren som gjør noe med CNAME cloaking tror jeg?

« ITP now detects third-party CNAME cloaking requests and caps the expiry of any cookies set in the HTTP response to 7 days. This cap is aligned with ITP’s expiry cap on all cookies created through JavaScript.»

webkit.org/blog/11338/cname-cloaking-and-bounce-tracking-defense/

.. og jeg tok feil. Siste versjon av Brave og Firefox har også innført tilltak mot CNAME cloaking.

Men som vanlig – ikke bruk Chrome.

I den grad nettleserne klarer å håndtere det på en god måte virker det hele ganske greit, men det er jo litt synd at man må installere noe for å få denne CNAME-varianten til å bli gjenkjent Noe mer transparent å f.eks. ha et subdomene hos Adobe til formålet.

Når Safari og Firefox setter begrensninger på levetiden og spredningen av cookies til trackerne de gjenkjenner, påvirker det i praksis i liten grad målinger ment for å bedre nettsiden og det er bra at dette er innebygget fremfor at vi faktisk må lese cookie-aksept eller bruke mindre smarte former for blokkering.

Hater moderne nettlesere. Uansett så bruker 90 prosent Google Chrome som sender all din nettleser historikk til Google under ditt navn.

Også bruker denne nettsiden Google Analytics, jeg blir så lei meg 🙁

Hva er det snakk om? Cookies?

I så fall finnes det extensions som automatisk sletter disse, ihvertfall for Firefox. Man kan også gjøre dette manuelt med en knapp.

I dag har nettsider tilgang på flere ulike faktorer som kan brukes til å identifisere deg på tvers av nettsider, uten å bruke cookies.

Dette kalles fingerprinting, da ser nettsiden på ting som hvilken nettleser, versjonen, opperativsystemet, ip adresse, og oppløsning på skjermen.

Det beste for å beskytte seg er å få nettleseren til å «se ut» som den mest vanligste konfigurasjonen slik at det blir vanskeligere å skille den ut.

For det meste er det gjort for å målrette reklame. Instagram gjør det samme. Jeg la til og med merke til at ting jeg planla å kjøpe i nær fremtid, og jeg snakket om dem da jeg brukte Instagram, plutselig dukket opp i en annonse. Jeg tror ikke dette bare er en tilfeldighet. Og jeg vet også at mange selskaper bruker VPN for nettlesere på bærbare kontorer for å sikre informasjon. Det er også en Tor-nettleser som sikrer posisjonen din mens du er på internett.