Et dataangrep oppdaget i Norge hjalp til å avdekke en større kampanje som rettet seg blant annet mot forsvarssektoren og offentlige virksomheter.

I fjor sommer ble det kjent at 12 departementer var utsatt for et dataangrep. Angriperne hadde brukt tidligere ukjente sårbarheter til å bryte seg inn, og de hadde jobbet skjult i flere måneder før de ble oppdaget.

– Det som var spesielt med disse sårbarhetene var at den ble oppdaget i Norge. Det var her man for første gang så dem bli brukt, sier Martin Albert-Hoff som leder Nasjonalt cybersikkerhetssenter.

Senteret, som ligger under Nasjonal sikkerhetsmyndighet (NSM), koordinerer arbeidet med å forsvare Norge mot dataangrep. Her innhenter de informasjon om dataangrep, koordinerer håndtering av hendelser, og deler informasjon videre. Ofte foregår informasjonsdelingen kun til en lukket gruppe, men noen ganger går NSM bredere ut.

Sammen med sin amerikanske motpart, CISA, offentliggjorde NSM en teknisk beskrivelse av hvilke sårbarheter som ble utnyttet og hvordan organisasjoner kunne søke etter tegn på kompromittering.

Til NRK kan NSM nå fortelle hva informasjonsdelingen førte til.

– Det var flere virksomheter i Norge og internasjonalt som var berørt av de aktuelle Ivanti-sårbarhetene og vår brede deling av informasjon bidro til at flere virksomheter avdekket pågående kompromittering samt avverget forsøk på kompromittering, sier Albert-Hoff.

I Norge ble et ensifret antall virksomheter kompromittert, ifølge NSM. De var blant annet innen forsvarssektoren og det offentlige.

Et titalls norske virksomheter hadde sårbarhetene som kunne utnyttes, forteller Albert-Hoff. NSM varslet først målrettet til organisasjoner de visste var sårbare, så bredt ut sammen med CISA.

NSM ga også råd om hvordan virksomhetene kunne sikre seg før det fantes en sikkerhetsoppdatering fra produsenten.

– Tallet på kompromitterte kunne vært langt høyere om ikke tiltak hadde blitt iverksatt, konkluderer Albert-Hoff.

DN har tidligere omtalt at flere virksomheter ble berørt.

Det er fortsatt ukjent hvem som stod bak angrepet, men PST har tidligere uttalt til NRK at det er sannsynlig at angrepet mot departementene ble utført på vegne av en stat.

Albert-Hoff forteller at det er avgjørende å stanse dataangrep på et tidlig tidspunkt.

– Jo tidligere man klarer å stoppe det, jo mindre skade vil det gjøre. Vi har sett eksempler på at kompromitteringer har foregått i lang tid og da kan man bare se for seg hva en aktør kan få ut av det.

Brukte tre ukjente sårbarheter

Dataangrepet rettet seg mot IT-systemene til Departementenes sikkerhets- og serviceorganisasjon (DSS). Da det ble oppdaget unormal aktivitet ble to kommersielle selskaper, Microsoft og Mnemonic, koblet på.

Hackerne brukte en rekke metoder og triks for å bryte seg inn i datasystemene til departementene og å skjule sine spor.

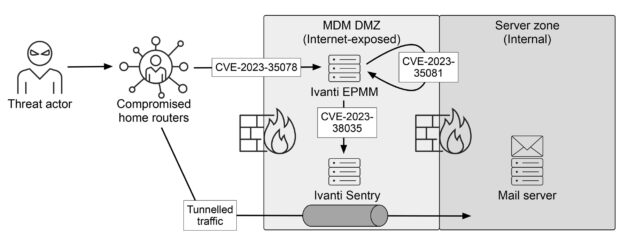

Det viktigste var å utnytte tre nulldagssårbarheter i programvare hos selskapet Ivanti. Dette selskapet leverte to programmer til departementene – et for å kontrollere mobile enheter (Ivanti EPMM) og et for å synkronisere e-post med dem (Ivanti Sentry).

At noe er en nulldagssårbarhet, betyr at verken Ivanti eller sikkerhetsmiljøet kjente til sikkerhetshullet før det ble utnyttet av en ondsinnet aktør.

Angriperne brukte også kompromitterte hjemmerutere i Norge til å utføre angrepet slik at aktiviteten deres skulle gå under radaren og omgå geografiske sperrer. De slettet også sine spor, noe som gjorde det vanskeligere å oppdage aktiviteten.

Flere detaljer: Slik jobbet angriperne seg innover

- Første sårbarhet ga angriperne tilgang på enkelte funksjoner de ikke skulle ha tilgang til i Ivanti EPMM. Men sårbarheten ga angriperne kun en begrensede muligheter til å snakke med datasystemet.

- Den neste sårbarheten gjorde det enklere å manipulere datasystemet. Det ga dem mulighet til å laste opp ondsinnede filer og etter hvert ta kontroll over datasystemet.

- De to første sårbarhetene gjorde det mulig å snakke til et internt grensesnitt (API) i et annet datasystem (Ivanti Sentry). Den tredje sårbarheten lot angriperne skrive ondsinnet kode til det andre datasystemet.

- Det er ikke offentlig kjent hva angriperne gjorde etter dette punktet. PST har tidligere sagt til NRK at ti e-postkontoer ble kompromittert. De som ble rammet hadde til felles at de hadde administratorrettigheter.

- Ivanti Endpoint Manager Mobile (Ivanti EPMM) er et datasystem for å styre innstillinger på mobile enheter.

- Ivanti Sentry fungerer som en mellommann mellom mobile enheter og e-postsystemet. Systemet kontrollerer blant annet hvilke enheter som har tilgang til e-postsystemet.

Kilde: NSMs tekniske beskrivelse, Ivanti, og Mnemonics foredrag under konferansen NDC Security.

Det norske sikkerhetsselskapet Mnemonic fant de tre sårbarhetene som ble utnyttet. De to ansatte i selskapet som oppdaget den tredje sårbarheten, Erlend Leiknes og Tor E. Bjørstad, holdt nylig et foredrag om arbeidet på konferansen NDC Security.

– Disse sårbarhetene er ofte overraskende enkle om man leter på det riktige stedet, sa Bjørstad.

Han advarte i foredraget mot at eldre og obskure IT-løsninger er fruktbare jaktmarkeder for trusselaktører og at disse systemene ofte ikke har blitt undersøkt grundig nok av sikkerhetsforskere.

Nylig ble det kjent at sårbarheter i en annen produktserie fra Ivanti har blitt misbrukt i Norge. På LinkedIn kaller Bjørstad det et «déjà vu». «Disse sårbarhetene er utrolig like nulldagssårbarhetene fra forrige sommer», skriver han.

Oppdatert klokken 08:09: La til at Mnemonic fant alle tre sårbarhetene.

« Angriperne brukte også kompromitterte hjemmerutere i Norge til å utføre angrepet slik at aktiviteten deres ikke skulle gå under radaren og omgå geografiske sperrer.»

Her er det vel en «ikke» som ikke skal være der?

Det stemmer! Endret nå 🙂

Vi synes at det er skikkelig bra at dataangrepet ble stoppet, vi synes at det er skummelt å tenke på alle disse dataangrepene.

Hilsen Twinbro & Twinsis.