Få snakker høyt om at de har blitt offer for digital utpressing. Papirkompaniet åpner nå opp om dataangrepet som brakte selskapet til knærne i fem uker.

– Vi er i godt selskap, men det er kanskje ikke noe å skryte av, sier Tor Olav Jacobsen.

Han er daglig leder og største eier i Papirkompaniet. Selskapet med 19 ansatte leverer alt fra kort til kosedyr til norske butikker.

Sommeren 2019 ble de offer for skruppelløse kriminelle som hadde kryptert alle datamaskiner og servere selskapet eide. Slik ble de med i en stadig mindre eksklusiv klubb av norske virksomheter.

De siste tre årene har NRK identifisert minst 30 andre virksomheter som har blitt rammet av løsepengevirus. De mest kjente er Hydro, Amedia og Østre Toten kommune.

– Jeg må innrømme at det var et par våkenetter etter at jeg oppdaget hva som hadde skjedd og forstod omfanget, sier Jacobsen.

Alle maskiner låst

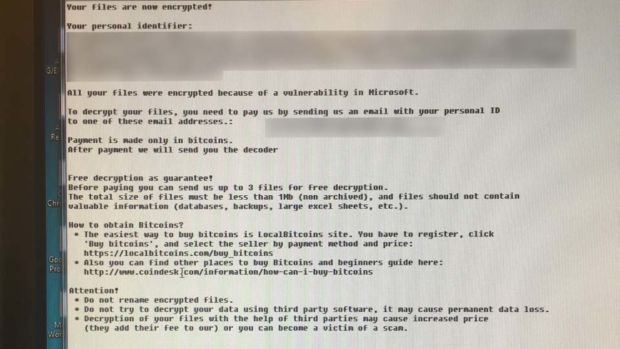

«Alle dine filer er nå kryptert!», startet en tekstfil som lå på selskapets datamaskiner. Jacobsen kom på kontoret etter at en selger oppdaget at nettbutikken deres var nede.

Det var en søndag midt i fellesferien.

– Jeg tenkte «det her kan sikkert løses med backup», sier Jacobsen i dag.

Han ler nervøst. Slik gikk det dessverre ikke. Selskapet hadde en sikkerhetskopi av selskapets viktigste filer, men også den hadde blitt kryptert.

Det tok fem uker før selskapet å komme seg tilbake på beina. Men for å komme tilbake i drift tok Jacobsen et kontroversielt valg. De betalte de kriminelle i overkant av 130.000 kroner for å få tre passord for å åpne opp de to viktigste IT-systemene.

– Kunne vi unngått det så ville vi selvfølgelig gjort det. Det var et valg vi følte vi måtte … vi var presset opp i et hjørne, sier Jacobsen.

– Har du selv hatt betenkeligheter med at dere har betalt ut penger til kriminelle?

– Ja. Det er ikke noe man ønsker å gjøre. Derfor begrenset vi det så mye vi kunne. Vi aksepterte å miste en del data.

Papirkompaniet anslår selv at de tapte omtrent tre millioner kroner på dataangrepet. Katastrofen ble likevel avverget. Frykten var at kundene skulle gå til andre, mens selskapet lå med brukket rygg.

– Når ting tar lang tid så får kundene fort nye kjøpsmønster. Da kan de finne på å kjøpe varene vi har av andre.

Ikke anbefalt å betale løsepenger

Politiet og en rekke IT-eksperter advarer mot å utbetale løsepenger. De mener at man ikke kan være sikker på at man vil få dataene tilbake og at det finansierer kriminalitet.

– Men dette bildet er ikke helt svart-hvitt. Noen virksomheter havner i en så lei knipe at de ikke ser andre løsninger enn å betale, sier Thomas Tømmernes som leder Ateas avdeling for IT-sikkerhet.

Det var Atea som hjalp Papirkompaniet med å håndtere dataangrepet og forhandlinger med de kriminelle.

Tømmernes advarer likevel sterkt mot å betale ut løsepenger. Han forteller at mange tror det magisk vil løse problemene, noe det ikke gjør.

– Selv om man øyensynlig raskt får dataene sine tilbake og kan fortsette produksjon vil kvalitetssikring og gjenoppretting av data uansett ta tid. Man må huske at en kompetent kriminell aktør har vært på innsiden av systemene, sier Tømmernes.

De kriminelle kan ha lagt inn en bakdør i systemene som gjør at de kan angripe på nytt. Det er også mulig at sensitive persondata likevel publiseres på det mørke nett. Betaling gir ingen garantier, konstaterer Tømmernes.

Kjenner du til flere datainnbrudd? Tips journalisten på [email protected] eller +47 47756515 (også Signal).

Utbetaling av løsepenger er absolutt siste utvei, understreker Jan Søgaard som er sjef for Netsecurity. Også de hjelper bedrifter å håndtere dataangrep.

– Vi har i flere tilfeller utbetalt løsepenger på vegne av kunder. Det ønsker vi ikke å gjøre, men særlig for de mindre selskapene vil det være situasjoner der det ikke finnes alternativer, sier Søgaard.

– Vi har i disse sakene forhandlet ned beløpet. Jeg kan ikke oppgi konkrete beløp, men vi snakker ikke om millioner.

Konkurser etter dataangrep

Thomas Tømmernes i Atea kjenner til to tilfeller der selskaper har gått konkurs som følge av et digitalt utpressingsforsøk. Tømmernes ønsker ikke å navngi selskapene.

– Det ene var innenfor turistnæringen og ble utsatt for digital utpresning. De hadde ikke backup som fungerte eller betalingsmidler. De gikk konkurs i forbindelse med at de ikke fikk dataene tilbake, sier Tømmernes.

Det andre selskapet opplevde at kundenes data kom på avveie.

– De mistet tilliten, noe som førte til at mesteparten av kundene sa opp avtalen med selskapet.

NRK ble først kjent med dataangrepet mot Papirkompaniet gjennom målrettede Google-søk.

Ha sikkerhetskopi

– Det var den første gangen vi hadde opplevd den typen sikkerhetsbrudd. Vi trodde vi var godt dekket med backuper og rutiner. Det var vi tydeligvis ikke, sier Jacobsen.

I etterkant av dataangrepet har Papirkompaniet oppgradert alle sine IT-systemer. De tar nå en sikkerhetskopi av de viktigste filene på en harddisk som ikke er koblet til internett eller noen andre datamaskiner.

Om ulykken skulle inntreffe igjen vil denne sikkerhetskopien sikre at de ikke vil stå i samme situasjon, forteller Jacobsen.

LES OGSÅ: Slik kom de kriminelle seg inn i Nordic Choice sine IT-systemer

et er helt utrolig at ikke folk klarer å sikre sine ata. Jeg har jobbet me ette i ca 30 år – og skulle enkelt klare å sikre ata fra inntreng – Go Jul!

RL

Dersom du har jobba med dette i 30 år, er det da ett ledd i sikkerhetsstrategien din å publisere kommentarer uten bokstaven d? Ellers anbefales nytt tastatur.

Verden er ikke like enkel, og mange bedrifter har backup. Det vil likevel for enkelte være en komplisert og langvarig affære å rekonstruere og få opp igjen likeverdige systemer som de hadde fra før.

Ha en person- og datasikker dag 🙂

Som det kommer frem i saken har man mange bedrifter en sikkerhetskopi, men også denne kan bli kryptert / ødelagt / gjort ubrukelig om inntrengerne har fått oppholde seg i systemet over tid.

Martin, hvis den enkelte tar sikkerhetskopier og lagrer disse offline – og de kriminelle har tilgang i lengre tid i systemet – så betyr det at sikkerhetskopier til langt tilbake i tid må tas vare på fordi de nyeste sikkerhetskopiene sannsynligvis vil være korrupte? Hvordan vet man hvilken sikkerhetskopi tilbake i tid den enkelte skal bruke for å opprette et system hvis de ikke vet når de kriminelle fikk tilgang til systemet?

Vi har kryptert dine D’er.

For å få låst opp D’ene dine må du sende rause mengder Snickers og Twist til undertegnede.

Tormod:

taobackup.com/ søyle 7

Er ikke det ikke et lovverk som forbyr bedrifter å gi «støtte» til kriminell aktivitet?

Uansett vil det være en risiko for en bedrift å stå fram med at de har betalt – jeg personlig ville ikke handlet hos en bedrift som finansierer kriminell virksomhet. Basert på vareutvalget i bakgrunnen av bildet ser det dog ut til at det er lite sannsynlig at jeg ville lagt igjen stort med penger hos PapirKompaniet uansett – og det kan jo her være sannsynlig at det er en såpass sterk korrelasjon mellom å være kunde og å ikke bry seg om slikt at det ikke har noen nevneverdig negativ effekt av å stå fram.

Joda, men jeg tror likevel jeg ville gitt fra meg pengene om jeg ble ranet, for eksempel.

Hei!

Jeg har også på andre fora etterlyst lovgiving som kriminaliserer det å utbetale løsepenger. Det ryktes fort og stopper dette effektivt. Hvis ikke vil dette bare koste oss enorme mengder tid, hodebry , økonomiske tap for bedrifter og bare øke.

Det eralltsiveldigenkelt for dem som ikke står i situasjonen selv. Konsekvensene av et slik angrep blir fort større enn selskapet er i stand til å bære. Det er mer snakk om nødverge enn å støtte kriminalitet. Hvis du fikk valget mellom å tape alt du har ellerbetale en løsesum du kunne klare hva ville du gjort?

Å kriminalisere utbetaling av løsepenger vil gavne de kriminelle. Som det ble sagt her, greide de profesjonelle sikkerhetsfolkene å prute ned kravet. Videre er det større fare for at ofe ikke hadde gått i kontakt med slik hjelp, noe som ville kunne gjøre det lettere å angripe igjen. Det ville og gjøre det enda verre å gripe gjerningspersonen når de først gjør en tabbe, da politiet ikke ville blitt informert i samme grad.

Hadde satt pris på om det ble laget en god artikkel som ble godt og synlig publisert om gode backupløsninger og alt som kanskje virker som «åpenbare» standarder hva gjelder passord og sikkerhet. Har prøvd å holde disse samtalene med min far i 60åra som driver mindre bedrifter, men det går i det samme om at de er såpass små så det skjer trolig ikke med dem og det gjør ikke noe osv osv.

3-2-1 regelen liker jeg godt og følger selv med mine personlige filer og det essensielle for jobben da den er forholdsvis enkel å forstå fordelene til, men virker vanskeligere å følge opp. Selvfølgelig dette med backup off-site som jeg prøver å drille mest inn.

Ved å betale oppnår de tre ting

1. De får kanskje tilgang til filene sine igjen

2. De bidrar til å finansiere den videre virksomheten til utpresserne

3. De viser at de er villige til å betale og derfor er ett attraktivt mål for nye angrep

Pga 2. burde det gjøres straffbart å betale løsepengene. Vi får ikke bukt med dette problemet så lenge det er lønnsomt å angripe norske bedrifter. Om ingen betaler, fordi de risikerer fengsel og bøter, vil utpresserne se seg om etter andre mål.

Må være mulig å spore bitcoins vel på noe måte for politiet og dermed ta dem som står bak pengekravet

En backup som ligger i samme domenet som dine brukerdata er ikke noe backup. Artikkelen skulle jeg ønske var bedre skrevet slik at det kunne hatt en mer opplærende effekt.

Jeg erfarte som vanlig bruker i den «DOS-olithiske» epoken hvor lite vits det var i å skrive allerede korrupte filer til en floppy.

Jeg husker en tidligere fase av digitaliseringsapokalypsen hvor f. eks. banker tok sikkerhetskopier på (gjesp) døde trær. Er det noen som gjør det fremdeles? Eller er «air-gapping» av maskiner betraktet som «best practice», f. eks. av forsvar og etterretning?

Om noen tenker at det er rart at folk ikke har skjønt at man bør være forsiktige med å klikke på lenker eller åpne vedlegg – det finnes offentlige institusjoner i Norge som sender invitasjonen til sine IT-sikkerhetskurs nettopp på en slik måte som bør få varselbjellene til å ringe for fullt:

– En e-post med litt tekst om at du ikke har deltatt på kurset med en lenke og et intetsigende bilde.

– Ingen klar informasjon om hvem som er avsender og ansvarlig for kurset (ekstern kursholder, som ikke engang har samsvar mellom bedriftsnavn og domene).

– Avsenderadresse tilsynelatende i domenet, men som Outlook gir tydelig beskjed om at ikke kan verifiseres.

Jeg tenkte umiddelbart at her er det noen som røver seg på et angrep eller i beste fall bare prøver å svindle til seg kunder til et sikkerhetskurs og at dette var så åpenbart at IT-avdelingen kom til å stoppe flere slike e-poster. Etter et par purringer på å delta, sendt med samme oppsett tok jeg kontakt med IT. Det var visst en reell invitasjon og det virket ikke som de hadde så mye forståelse for at den så mistenkelig ut…

Her er mye å ta tak i.

Det er kanskje «enkelt» å sikre data MEN hvor enkelt er det å kjøre en «restore»? Det koster penger. Dermed blir det ikke enkelt lengre. Det vet folk som jobber med IT og $$.

Når man er utsatt for ransomware er det herlig (og kanskje flaks) om man fremdeles har data man kan bruke til en restore.

Jeg jobber for et firma som selger løsning som hjelper mot ransomware og snakket med en UK kunde på Torsdag. Han sa klart fra at å få tak i dataen er en ting, men å få tak i nye servere, plass i datacenter, rack space, IP etc. det tok mye lengre tid enn å flytta data from A til B.

Den kunden brukte 22 dager på comeback og han var lykkelig. Mesteparten på å bygge opp ny infrastruktur som han kunne sende data til. Jeg vet og om andre kunder hvor hackerne sletta alt av backup sånn at kunden ikke hadde valg.

offsite/onsite etc.. har man admin password så har man alt. sånn er det bare.

Faktum er at dette er IKKE et enkelt tema,

det finnes MANGE svar på forskjellige omstendigheter og verden er ikke svar-hvit.

Folk som diskuterer i svar/hvitt har neppe real life erfaring. f.eks; Det må feks gå an å betale litt NOK for å unngå konkurs og at personlig data blir lagt ut. Klart det nører oppunder MEN selvforsvar mot en kommersiell død er fremdeles lovlig eller?

Det går an å sikre seg mot at idioter klikker på lenker eller laster ned vedlegg også…

Er det nå en skal begynne å snakke om The Dawn Project og om vi ikke må tenke annerledes rundt programvare? Jeg sier ikke at det er enste løsningen, men det er tanker jeg mener bør tenkes.

Hva som ligger på den lokale PC/Mac er en ting, og også at kriminelle bryter seg inn på en server det samme. Men Dersom informasjon/data også er lagt opp i Skyen, hos f eks Microsoft Onedrive eller andre løsninger. Da har man jo kopier der?

Riktig det. løsningen er å backe opp all data som blir modifisert, slik som txt filer. så fort de blir lagret.

Ta en daglig kopi av alle de viktigste filene og legg dem på flere minnepenner eller harddisker

Ta vare på dem og ha gjerne og en datamaskin som kan brukes til å scanne for virus. 1for eksempel, bruk Linux eller lignende. Windows virus vil ikke ødelegge Linux og motsatt.

Bruk en nettsky tjeneste

La være å piratkopiere med mindre du vet at piraten er ikke scam

De kan da ikke ha en backup som er koblet til internett!!! hvordan kan de være så dumme!??

Jeg har utallige ganger prøvd å argumentere for at offline backup er et fundamentalt krav for sikring av data.

Og omtrent like mange ganger har jeg blitt skarpt tilbakevist av folk som arbeider daglig med sikring: «Du skjønner ikke hvordan moderne backupsystemer virker! Det er ikke mulig å gjøre. Hvordan skulle vi da kunne …»

Og så videre. Det liksom bare må være slik, alle vet da det! Å få gehør for at jeg eksplisitt utfordrer denne tankegangen, er praktisk talt umulig.

Hvis artikkelen ikke lyver, ser det jo ut som at Papirkompaniet nå faktisk har fått seg en offline backup. Så det er mulig. Vi må bare krysse fingre og tær for at de ikke bare har tatt en offline backup, men for det første at den lagres off-site, og for det andre (det aller viktigste!) at de ikke bare har én eneste offline-backup (som kanskje er to år gammel den dagen de får behov for den), men etablerte prosedyrer for å produsere ny offline backup regelmessig, f.eks. hver eneste dag.

Hører vi på de som driver med sikkerhets-kopiering profesjonelt, går ikke slikt an.

Nok en gang trekker jeg fram gode gamle taobackup.com/ Her er det vel søyle 3, Separation, som er mest relevant. Men igrunnen er samtlige sju søyler like relevante som for 25 år siden!

Hvem har sikkerhetskopi på en datamaskin tilkoblet et nettverk eller internett?

Det er jo det samme som å be om trøbbel. IT-ansvarlig må jo ha IQ på frysepunktet eller langt under det…

Det første jeg lærte, og det var før internett, man tok backup på eksterne disker. Og på den tiden jeg lærte det drev vi med floppydisker.

Min backup tas i to omganger på to eksterne disker som kobles fra umiddelbart etter jobben er gjort. På den måten kan man ved infisering få gjenopprettet alle data.

Det har så langt vært totalt unødvendig da jeg ikke åpner vedlegg i eposter selv fra mine beste venner. Vil de sende meg noe, får de gjøre det på en cd-rom eller på en minnepinne eller et sd-kort.

Lurer på hva folk tenker med når de er på internett? Det kan i hvert fall ikke være med hodet.

Prøv å få en selger av et typisk moderne backup-system med deg på det!

For den saks skyld: Prøv å få med deg en typisk moderne datasenter-ansvarlig med deg på noe slikt. Eller nærmest hver eneste utvikler som har noe som helst å gjøre medd sikkeerhetskopiering. Offline, offsite backup er ganske enkelt ikke i samsvar med moderne ideer om hvordan man sikrer data.

Such is life. And it is getting sucher and sucher every day.