NRKbeta forklarer datainnbruddet mot Stortinget og hvorfor det er så vanskelig å beskytte seg.

Onsdag denne uken informerte Stortinget om at de hadde blitt rammet av datainnbrudd. For andre gang på et halvt år.

Men denne gangen var de langt ifra alene. Utenlandske medier rapporterer om at hundretusenvis av offentlige og private virksomheter kan være kompromittert.

Og Stortinget er i godt selskap. Med seg har de også det europeiske banktilsynet. Bloomberg rapporterer om over 60.000 ofre globalt, mens Wired viderebringer et anslag på flere hundretusen.

Hvordan kunne det skje?

Det hele handler om en populær e-postløsning fra Microsoft som over 1500 norske virksomheter benytter seg av. Den heter Microsoft Exchange, og det er bare organisasjoner som drifter sin egen e-postserver som er berørt av sårbarhetene.

De siste årene har mange virksomheter flyttet hele e-postløsningen til skyen. De kan puste lettet ut.

Hvorfor bryter man seg inn?

Til enhver tid finnes det kriminelle og statlige aktører som forsøker å finne feil i populære IT-systemer. De kriminelle ønsker aller helst å lure seg inn i systemene for å installere løsepengevirus eller få bedrifter til å overføre penger til feil bankkonto.

For statene er det annerledes. De vil gjerne spionere på sine naboer og konkurrenter. Noen ganger for å bedre forstå hva politikerne tenker, andre ganger for å stjele industrihemmeligheter. De er heller ikke fremmede for å lekke eksplosive dokumenter om det kan så splid.

Microsoft mener selv at en trusselaktør basert i Kina først fant feil i deres e-postløsning. Gruppen som de kaller «Hafnium» skal ha vært spesielt interessert i å stjele data fra amerikanske organisasjoner innen forsvarsindustri, universiteter, og samfunnsliv.

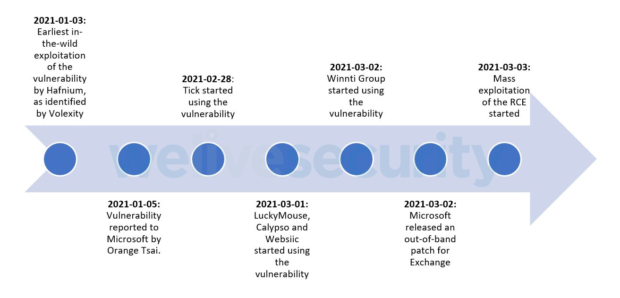

Men før Microsoft rullet ut sin sikkerhetsoppdatering utnyttet minst seks hackergrupper sårbarhetene, ifølge sikkerhetsselskapet ESET. Siden har det kommet til mange flere.

Hva er feilen?

Det er fire «feil» i Microsoft Exchange som sammen gjør det mulig for ondsinnede aktører å få tilgang til e-postkontoer og installere skadelige programmer.

Hackerne kan i mange tilfeller utnytte disse feilene fra hvor som helst i verden og slik lure seg inn i e-posttjenesten til en organisasjon. Her er veien kort til å laste ned e-poster og ta over andre IT-systemer.

Det skumle er også at hackerne kan legge inn såkalte bakdører. Dette er skjulte veier til innsiden av en bedrift. Disse bakdørene gjør det ekstra vanskelig å kaste en inntrenger helt ut.

Litt enkelt sier man at jo lenger en inntrenger får holde på uoppdaget, jo vanskeligere er det å bli kvitt dem.

Man vet at sårbarhetene har blitt utnyttet av trusselaktører siden 3. januar, men det kan også ha startet mye tidligere.

Hva skjedde 2. mars?

Det var IT-sikkerhetsselskaper rundt om i verden som hjalp Microsoft med å finne sårbarhetene og tegn på hvem som utnyttet feilene.

Det gjorde at Microsoft kunne sende ut en sikkerhetsoppdatering i tillegg til å konkludere med høy sikkerhet at det var en Kina-basert hackergruppe som først hadde utnyttet sårbarhetene.

Tirsdag 2. mars klokken 22:53 sendte Nasjonalt cybersikkerhetssenter en melding til samfunnskritiske virksomheter der de anbefalte dem å installere en sikkerhetsoppdatering fra Microsoft «så snart det lar seg gjøre». Det gjorde Stortinget allerede dagen etter.

Inntil sikkerhetsoppdateringen ble kjent, var det bare noen få selskaper i verden som visste om feilene i Microsofts produkter. Det gjorde det også vanskelig å oppdage om noen utnyttet dem.

– Vi kunne ikke ha oppdaget dette og vi klarte da ikke å hindre angrepet, sier stortingsdirektør Marianne Andreassen til NRK.

Hvordan oppdaget Stortinget datainnbruddet?

Når Stortinget installerte sikkerhetsoppdateringen fra Microsoft hadde de også mulighet til å undersøke om det var signaturer som tilsa at noen hadde utnyttet sårbarhetene. Stortingsdirektøren ønsker av sikkerhetsmessige hensyn ikke å svare på om de gjorde disse undersøkelsene eller hva de fortalte.

– Da vi ble klar over at det var en sårbarhet i Microsofts systemer gjorde vi raskt sikkerhetsoppgraderinger og andre tiltak, sier Andreassen.

Noen dager etter oppdaget Nasjonal sikkerhetsmyndighet (NSM) mistenkelig nettverkstrafikk inn til Stortinget. Sannsynligvis gjorde NSM dette gjennom sitt nasjonale sensornettverk. Det er en slags digital innbruddsalarm som samfunnskritiske institusjoner kan delta i.

– Da vi var klar over uregelmessig aktivitet ble det gjennomført en rekke sikkerhetstiltak og analysearbeid. Dette er fortsatt pågående, sier Andreassen.

Uken etterpå tvang Stortinget alle brukere å bytte passord, men de valgte å ikke stenge e-postserveren.

– Ut fra den kunnskapen vi har og de analysene som vi har gjort, så kan man jobbe i våre systemer, sier Andreassen.

Hun varsler også at de kommer til å gjøre en ekstern evaluering av Stortingets sikkerhet.

Hvem står bak angrepet mot Stortinget?

Sjef for Etterretningstjenesten i Norge, Nils Andreas Stensønes, mener det trolig er en statlig aktør som står bak angrepet mot Stortinget. Samtidig mener etterretningssjefen at det er for tidlig å si med sikkerhet hvem det er snakk om.

– Det vi ser på Stortinget nå er en god illustrasjon på hva andre nasjoner ønsker å gjøre. De ønsker å bryte seg inn og få tilgang til vår informasjon, og bruke den til sin fordel, sa han torsdag til NRK.

Han nevnte da spesifikt fire land: Kina, Russland, Nord-Korea, og Iran.

Datainnbruddet er politianmeldt av Stortinget og PST har åpnet en etterforskning.

Den kinesiske ambassaden har gitt en kommentar til NRK der de sier at Kina er sterke motstandere av dataangrep og kjemper imot datatyverier i alle dets former. Ambassaden mener også at det er viktig at media og relevante selskaper kommer med bevis heller enn grunnløse beskyldninger.

Er Stortinget alene?

NSM mener flere enn ti norske virksomheter har blitt kompromittert som følge av sårbarhetene i Microsofts produkter.

Noen er allerede kjent: NRKbeta fortalte tirsdag at hackere hadde installert en bakdør hos det trønderske kollektivselskapet AtB. I tillegg stengte Høgskolen i Østfold og Øksnes kommune sine e-postsystemer på grunn av disse sårbarhetene.

NRK har fått bekreftet at også Andøy kommune er berørt:

– Vi har funnet indikasjon i en logg på at denne sårbarheten har vært utnyttet, men vi har ikke funnet noen indikasjoner på at de har lagt inn kode, eksekvert kode, eller hentet ut informasjon, sier IT-leder Ann Kristin Ase i Andøy kommune.

Fremover frykter NSM at kriminelle kommer til å bruke sårbarhetene til å installere løsepengevirus på datamaskinene til norske bedrifter. Sikkerhetsselskaper rapporterer allerede at dette har skjedd i utlandet.

Datainnbrudd på Stortinget, igjen?

I fjor høst fikk hackere tilgang til e-postkontoene til et mindretall stortingsrepresentanter og ansatte.

– Det vi vet fra PSTs etterforskning av saken, er at de betegner det vi var utsatt for i høst som et såkalt brute-force angrep som var et massivt angrep mot e-postkontoer hos oss, sier stortingsdirektør Andreassen til NRK.

Normalt må brukere på Stortinget skrive inn brukernavn og passord, så får de en unik kode for å logge inn. Hackerne fant en vei rundt det siste viktige trinnet i Stortingets e-postløsning. Slik kunne de gjentatte ganger forsøke å gjette seg til rett passord. Det skal de ha klart i noen få tilfeller.

PST etterforsket dette datainnbruddet mot Stortinget. Da PST henla saken i desember, sa de at hackere i den russiske militære etterretningstjenesten (GRU) sto bak angrepet.

NRK erfarte da at militær-hackerne hadde forsøkt seg på mer enn ti offentlige og private virksomheter i Norge. Russland nektet da for å stå bak angrepet.

> Hvorfor vil en stat bryte seg inn på Stortinget?

> Datainnbruddet i fjor: Slik lurte hackerne Stortinget systemet

Oppdatert klokken 12.58: I en tidligere versjon stod det at sårbarhetene berørte e-postservere som fysisk var i kontorene til selskaper. Det er ikke helt rett da serverne gjerne kan være driftet av en IT-leverandør i et datasenter.

Trusselbildet er nå så komplisert at det er kun de største aktørene som har mulighet til å holde et høyt nok sikkerhetsnivå. Paradoksalt nok vil derfor en gratis G-Mail konto være sikrere enn Stortinget noensinne vil kunne klare å sette opp på egne servere, uansett hvor mye de legger inn i sikkerhet. Så for de fleste organisasjoner er jo svaret så enkelt som å flytte til de store skyaktørene.

Så er det jo slik at for de sentrale myndigheter vil en avhengighet av utenlandske leverandører være vanskelig å godta. Derfor bør det opprettes en felles offentlig IT tjeneste for Stortinget, Regjeringen og Forsvaret som kan ha nok ressurser og ikke minst autoritet over løsningene til å sikre dem så godt som mulig.

Nettopp autoritet kan man jo mistenke har manglet her; det er kanskje vanskelig å pålegge Stortingsrepresentanter å følge sikkerhetstiltak når de som ønsker det er underlagt de samme?

Hadde vært interessant å vite om stortingsrepresentantene må benytte VPN for å få tilgang til epost eller om de benytter andre type sikkerhetsmekanismer? Min erfaring fra andre type statlige organisasjoner er at brukerne vil ha minst mulig «hassel» og jeg innbiller meg at de på Stortinget har vært i mot denne type tiltak. (Eks. Det gikk gjetord om foregående sentralbanksjefer var de som var mest slurvete med sikkerheten og jeg tror det samme kan være tilfelle her)

Økt sikkerhet går gjerne på bekostning av noe, ja. Du har nok rett i at det er vanskelig å forklare hvorfor man skal gjøre det vanskeligere å få tilgang til e-post og andre tjenester.

Mange sliter med VPN, men jeg ser at det har blitt vanlig å legge VPN foran veldig mange tjenester. Bedrifter har også blitt finke til å dele ut passordmanagere til sine ansatte slik at der er lettere å ha flere unike passord.

Man snakker om at angrepet ikke la seg stanse, men det er selvsagt tøv.

På mange måter kan man si at de selv legger opp til det, fordi funksjonalitet er viktigere enn sikkerhet.

Mao, de bestemmer først hvilken funksjonalitet de ønsker for så å bygge sikkerheten rundt dette, i stedet for å ha en motsatt tilnærming.

Klarer fortsatt ikke forstå hvordan Bill Gates har hjernevasket en hel verden til å tro at elendige tekst editorer som word, eller epost klienter som outlook, bør være noe alle og enhver anser som nødvendig i arbeidshverdagen. Det firmaet der har gitt lodrett faen i sikkerhet siden dag en, og flere hacke grupper har gitt beskjed siden 90 tallet.. Vel når alle skal ha Microsoft Office, og programvaren er så gjennomført bloated så er det ikke rart at alle leter etter sikkerhetshull hos dem..

Det er vel temmelig klart at stortinget ikke undersøkte om det var utnyttet etter at de hadde patchet systemt. MS har visst om denne feilen siden januar da den hadde blitt utnyttet tidligere, men etter 2 mars ble det en økning i scan etter denne sårbarheten og da begynte alarmen å gå rundt om..

MS publiserte dokumenter mellom 3 og 5 mars som skulle hjelpe exchange admins å sjekke om de var angrepet eller ikke.

Jeg tolker nok svarene som at de sannsynligvis har gjort disse undersøkelsene, men ikke vil gå nærmere inn på når visste man hva. Stortinget håndterer en vanskelig sak akkurat nå og jeg tipper vi vil få vite mer om litt.

Hvilken versjon av MS Exchange Server kjører Stortinget? Har forstått det dithen at support for 2010 versjonen ble forlenget fra Jan 20 til Okt 20 men at ny sikkerhets-patch kom allikevel nå i år da hullene ble oppdaget?

Dette vet jeg ikke 🙂

Må burde gå over til Ms 360, basert på rammeverket Azure. Dette har heftig sikkerhet.

Her kjøres på Ms 360, partytelt: garasje-bobiltelt.no/partytelt-topptelt/

Men med WordPress og Woocommerce som «skall» var det ikke rare greiene.

Løsningen ligger hos ProIsp i Stavanger. De er en av de med lengst erfaring i Norge på web.

Løsningen ligger hos ProIsp i Stavanger. De er en av de med lengst erfaring i Norge på web.

Stortinget bør flytte Exchange serveren på intranett, ikke tilkoblet internett.

Så bør Postfix brukes tilkoblet internett, for å motta/sende epost. Postfix gjør drittjobben tilkoblet internett og videresender epost til Exchange serveren.

Windows bør aldri benyttes av samfunnskritiske virksomheter, med sin dårlige historikk på sikkerhet.

En annen mulighet er at angrepet ble startet innenfra, via epostlenker. Hva tror dere?

Postfix blir dessuten oppdatert ganske raskt, straks man har mistanke om svakheter.

Hadde [noen] lest hele NorCERT kabelen, hadde [noen] agert på bakgrunn av CISA Emergency Directive 21-01, avsnitt 3.a og trekt ut kontakten (isolert Exchange). Problemet er at [noen] ikke forsto der og da at det var den eneste muligheten de hadde i det øyeblikket. ED 21-02 er et nydelig, og en enkel og grei notifikasjon.

«Trekk ut kontakten» er den rette måten i første omgang.

Umiddelbart før ytterlige skader.

–

Bør senere tenke gjennom om det er så lurt med så omfattende «monokultur» innen IT-løsninger.

Hint: IKKE spesielt lurt.

Det kan tenkes at det ville gjort noe nyttig, men problemet er jo at den advarselen ikke kom før 3 Mars. Antagelig lenge etter at Stortinget ble hacket. Det store problemet er jo at MS ikke gjorde noe med det før 2 måneder etter at de ble informert om det.

Det var snakk om MS Exchange-problemet i januar. Hvorfor gjøres ingenting?

Både dette og forrige verdensomspennende datainnbrudd preges av at tusener på tusener bruker «industristandard» – ett eneste felles system, som lar seg hacke som alle andre. Dette med å gå i flokk ser ut til å gi datafolk like stor tilfredsstillelse som andre sektmedlemsskap?

Jeg interesserer meg mer for om vitale interesser i Norge blir hacket enn Stortingsrep. e-poster.

«Industri-standard» er stort sett unnskyldningen for å fortsette med sårbar monokultur.

–

Gjør endringer i oppsett/programvare så ikke alle kan angripes på samme måte.

Bruker Stortinget to-faktor autentisering?

Ja.

De får det som de selv legger opp til; velger dårlige og usikre SW-produkter og IT-leverandører som ikke er på topp innen sikkerhet. Samtidig kan man jo nevne at all verdens e-post imellom epost-servere fortsatt går i klartekst, som postkort nesten, fritt å lese for stater som USA. Det at Regjeringen ikke benytter kryptering er bare helt latterlig, og de kan takke seg selv at ting nå er på avveie. E-post har aldri vært sikker, og det er en åpen dør for attackere med zero day exploits mot idiot-politikere som bare dobbelt-klikker uten å tenke på alle vedlegg de mottar. Det er faktisk sørgelig komisk.

Dette var en informativ og god artikkel, i motsetning til mye annet fra NRK, der PST og Søreide straks skylder på Putin. Uten fnugg av bevis.

Også bra at dere åpner for innspill fra folk som kan noe om emnet.

Håper at journaliistene leser NRK’s Beta.

Men det er jo akkurat det etterretningstjenesten gjør her. Eneste forskjellen på konspirasjonsteoriene denne gangen er at de legger til Kina og et par andre land de ikke liker. Kan jo like godt være USA som da Merkel og andre europeiske ledere ble hacket thelocal.de/20160223/nsa-eavesdropped-on-merkels-intimate-conversations/

Hva sikter NRK Beta til med at nasjonalstater ikke er “fremmede for å lekke eksplosive dokumenter om det kan så splid”? Ikke den forkvaklede konspirasjonsteorien om at Assange skulle være agent for Kreml, tør man håpe.

WOW

Szukam mężczyzny na namiętne spotkania. Mam 24 lat i zgrabne ciało,

moje nagie zdjęcia i kontakt na stronie:

http://www.e-sponsorka.pl

Wyszukaj mnie po niku: Maggda-x napisz do mnie lub

zadzwoń o każdej porze, odpisuje zazwyczaj do 5 minut, czekam.