En rekke norske tjenestefolk i Politiet, PST, NSM, Kripos og Nasjonal kommunikasjonsmyndighet var påmeldt nyhetsbrev fra det omstridte italienske firmaet Hacking Team, som selv ironisk nok ble hacket for en uke siden. – Viktig for oss å følge med på hva som skjer i denne bransjen, sier Nasjonal kommunikasjonsmyndighet.

Det italienske firmaet Hacking Team har i en årrekke vært blant de største aktørene i en bransje som av mange defineres som omstridt: Firmaet lever av å produsere programvare som utnytter svakheter i datasystemer og personlig programvare, og selger dette til regjeringer som mener de kan ha nytte av det. Programvaren gjør det mulig for kundene å bryte seg inn i datasystemer til hele befolkninger, og muliggjør avlytting av selv kryptert kommunikasjon.

Denne bransjen har gjennomgått omfattende kritikk fra menneskerettighetsorganisasjoner, da bransjen ofte anklages for å ha lite skrupler rundt hvem de selger programvaren til. Bransjen hevder stort sett unisont at de forholder seg til gjeldende internasjonalt regelverk, og at de ikke inngår partnerskap med land som er på relevante embargolister.

Men forrige søndag ble Hacking Team ironisk nok selv utsatt for et hackerangrep. Ukjente angripere publiserte en BitTorrent-fil med over 400 gigabyte fra Hacking Teams interne servere.

BitTorrent-filen ser ut til å inneholde hele Hacking Teams interne datastruktur, med kildekoden til all programvare, kundelister, fakturaer, og hele firmaets epostkorrespondane.

NRKbeta har gått gjennom deler av informasjonen, og har funnet norske epostadresser i korrespondanselistene til Hacking Team.

Norske tjenestefolk på mailinglisten til Hacking Team

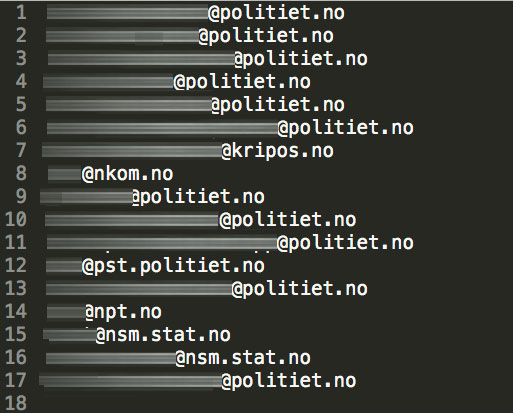

Hacking Team sendte regelmessig ut en epost til kunder og andre som var interessert i produktene deres. NRKbeta har gått gjennom store deler av eposten fra lekkasjen, og har funnet 17 tilfeller av epostadressene til norske tjenestefolk.

De norske tjenestefolkene som har vært påmeldt nyhetsbrevet, jobber i Politiet, Politiets Sikkerhetstjeneste (PST), Nasjonal Sikkerhetsmyndighet (NSM) og Nasjonal kommunikasjonsmyndighet (NKom).

NRKbeta har tatt kontakt med flere av personene på listen, men nesten samtlige hadde ingen kommentar til saken, og sa at henvendelsen måtte rettes til de ulike organenes kommunikasjonsenheter.

Hans-Peder Torgersen, som er politiinspektør i Kripos, var den eneste av de vi snakket med som kunne bekrefte at han hadde meldt seg på mailinglisten til Hacking Team:

– Det stemmer nok det ja, jeg mottar et epostbrev fra de opptil et par ganger i uken, sier Torgersen.

På spørsmål om hvorvidt Kripos benytter seg av programvare fra Hacking Team eller lignende leverandører, sier Torgersen at det gjør de ikke, og det har de ikke anledning til:

– Norsk politi har per i dag ikke anledning til å benytte seg av såkalt «dataavlesning», så hvis du spør om vi har testet eller bruker denne typen programvare, er svaret nei, sier Torgersen.

PST uttalte i 2014 at de ønsket seg bredere muligheter til å installere trojanere og overvåke aktiviteten på datamaskiner til personer de har i søkelyset. Dette ønsket stemmer godt overens med mulighetene Hacking Team påstår å kunne tilby med sin programvare Remote Control System.

Nedenfor kan du se en promoteringsvideo for det aktuelle systemet:

https://youtu.be/HhH2pmBkzZ8

Remote Control System omgår sikre kommunikasjonsløsninger ved at den overvåker alt som foregår på maskinen før det sendes over nettet. PGP-kryptert epost, OTR-baserte chat-applikasjoner og andre krypterte løsninger blir altså ubrukelige, siden Remote Control System logger alle tastetrykk og musebevegelser lokalt på maskinen. Systemet har også anledning til å skru på både mikrofon og webkamera på den infiserte maskinen, uten at brukeren merker det.

Torgersen sier at han er klar over at flere av hans kollegaer også er påmeldt nyhetsbrevet, og ser ikke på det som problematisk:

– Selv om vi ikke bruker denne typen programvare, er det jo viktig for oss å vite hva som skjer i den bransjen. Jeg er ikke naiv nok til å tro at det ikke er andre stater der ute som kunne tenke seg å benytte denne typen programvare mot oss, sier Torgersen.

Også assisterende direktør i Nasjonal kommunikasjonsmyndighet, Elisabeth Aarsæther, legger vekt på at det er viktig å følge med på omverdenen:

– En av våre ansatte har stått på en e-postliste hos Hacking Team, for diverse nyhetsbrev om IT-sikkerhet. Nkom har ikke noen interesse av selskapet og deres produkter, utover at det er viktig for oss å være oppdatert på trusler mot konfidensialiteten i elekstroniske kommunikasjonstjenester, og at vi følger slike tema fra mange sider.

NRKbeta ba torsdag Politidirektoratet om en kommentar, men de har ved publiseringstidspunkt ikke respondert.

Solgte løsninger til omstridte regjeringer

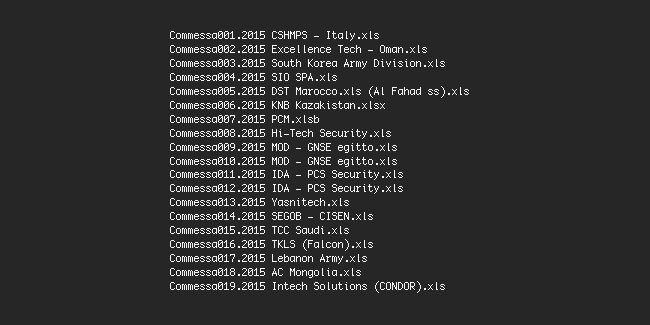

I dokumentene kommer det fram at Hacking Team har solgt sin overvåkningsløsning til blant annet Tyrkia, Egypt, Bahrain, Russland, Usbekistan, Kasakhstan, Sudan og Ethiopia. Flere menneskerettighetsorganisasjoner har hevdet at Hacking Team har solgt sine løsninger til regimer som aktivt bruker programvaren for å overvåke journalister, dissidenter og andre som har kritiske stemmer i samfunnet.

Også dansk politi har bekreftet at de planlegger å kjøpe inn programvare fra Hacking Team.

Citizen Lab avdekket i 2014 at Ethiopia benyttet Hacking Teams Remote Control System for å overvåke journalister i landet.

Benyttet ukjent sikkerhetshull i Adobe Flash

Blant avsløringene som har kommet fra Hacking Team-lekkasjene er at firmaet har funnet et sikkerhetshull i Adobe Flash Player, som er installert på milliarder av enheter på verdensbasis. I stedet for å rapportere dette sikkerhetshullet til Adobe, har Hacking Team benyttet det i sin programvare.

Siden hele kildekoden til Hacking Teams ulike programvareløsninger nå ble lekket, er informasjon om hvordan dette hullet fungerer fritt tilgjengelig for en rekke ondsinnede hackere verden over. Adobe har i dag lagt ut en oppdatering som tetter hullet. Det er likevel til syvende og sist opp til brukeren å oppdatere.

NSM står to ganger i ingressen:

Regner med dere mente Nasjonal kommunikasjonsmyndiget?

Takk for korreksen, Ari!

Hvorvidt norske sikkerhetsmyndigheter benytter seg av dette firmaets produkter eller ei får vi nok aldri vite.

Men på den annen side; hvis etater som PST og NSM IKKE hadde fulgt med på aktivitetene til denne og liknende bedrifter så ville det jo ha grenset til tjenesteforsømmelse.

Det morsomme her er :

Hva var i nyhetsbrevene, av .gif, .png, .jpg. …. Eller hva med .swf, .f4v

Litt pinlig hvis samtlige tjenester i Norge er hacket uten å vite det 😉

ved å melde seg på et nyhtsbrev …