I Norge er det omtrent 18 000 mennesker som har en pacemaker i brystet – et lite apparat som hjelper de som har uregelmessig hjerterytme å holde denne i sjakk. Hva gjør man når noen har funnet en måte å skru av denne med mobiltelefonen, og dermed kunne drepe mennesker med et tastetrykk?

Det høres ut som noe som er spytta ut fra et filmsett i Hollywood, og det er det forsåvidt.

I Homeland-episoden Broken Hearts ble pacemakeren til den amerikanske visepresidenten hacket, som førte til hans død.

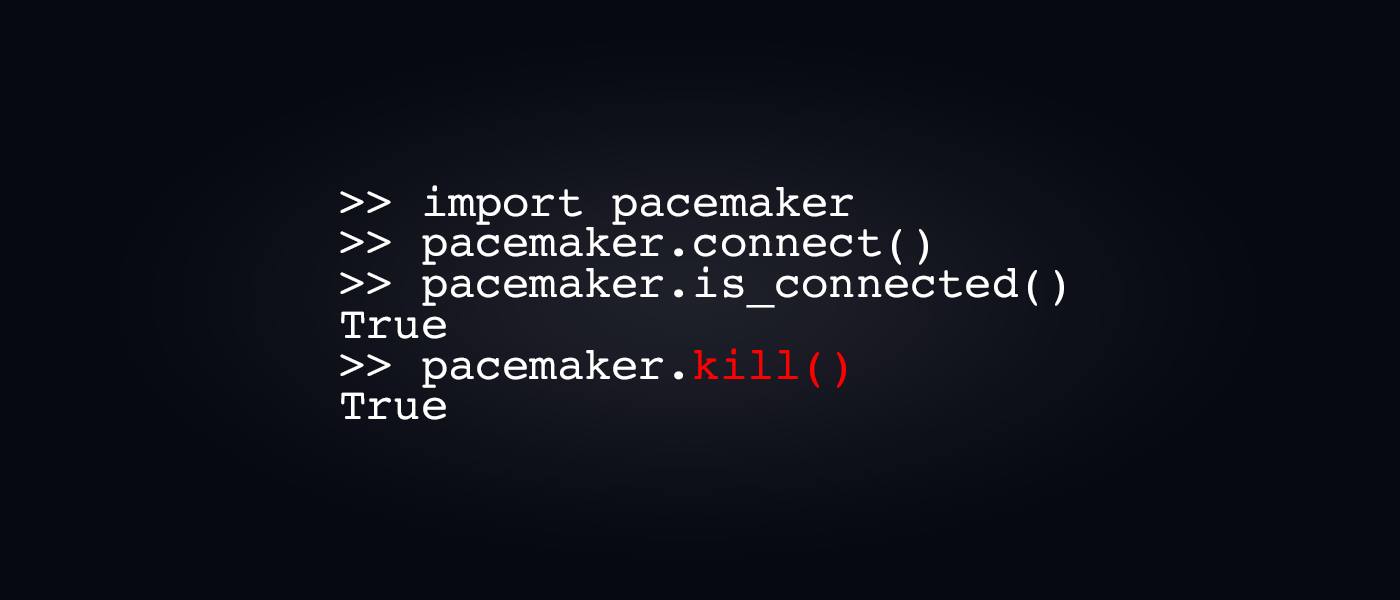

Men selv om serien Homeland er pur fiksjon, inneholder serien elementer av virkelighet. For det er faktisk mulig å hacke en pacemaker.

Det er faktisk så mye virkelighet i denne Homeland-scenen, at Dick Cheney, som var visepresident for Bush-administrasjonen, fortalte i et intervju med 60 Minutes at han selv har fått fjernet all trådløs elektronikk fra sin pacemaker, nettopp på grunn av frykt for at denne skulle bli hacket:

https://www.youtube.com/watch?v=EeZE0PnUhsQ

Og dette har vi visst en stund. En gruppe forskere fra blant annet Harvard, University of Washington og University of Massachusetts skrev en oppgave som illustrerte mulighetene for denne form for angrep allerede i 2008.

Men dagens oppdatering er likevel interessant.

Er det greit å fortelle hvordan man gjør det?

Robert Graham er en mann som gjør mye kontroversielt og interessant på hacker-scenen.

EFF, en organisasjon som jobber for digitale rettigheter, har definert Graham som en uetisk hacker, altså en dataekspert som bruker sin kunnskap på måter som i beste fall kan falle inn under kategorien gråsone.

Og hans siste etiske stunt er kontroversielt. I forrige uke skrev han et innlegg på bloggen sin, hvor han spør om følgende:

Er det er greit å demonstrere hvordan man skrur av en pacemaker med Bluetooth-teknologi på den sagnomsuste konferansen Defcon?

Graham skriver bloggposten veldig hypotetisk, og innrømmer ikke direkte at han har denne muligheten.

Men i bloggposten nevner han også at han hypotetisk sett har tatt kontakt med foretaket som har laget pacemakeren – for ett år siden – uten å ha fått noen form for respons på det teknologiske sikkerhetshullet.

Og her ligger problemet: Hvis noen med verre intensjoner enn Robert Graham finner ut av hvordan dette sikkerhetshullet fungerer, kan det i verste fall bety at hundretusenvis av mennesker kan drepes med et tastetrykk.

Så hva bør Graham gjøre? Hovedpoenget med å demonstrere svakheten må naturligvis være å skape oppmerksomhet rundt problemet, som forhåpentligvis fører til at produsenten utbedrer feilen.

Les bloggposten: Can I drop a pacemaker 0day?

Men ved å gjøre dette på en åpen arena som Defcon, kan man i verste fall sette folks liv i fare. Det å oppdatere en pacemaker krever at individet som har den «installert» oppsøker et sykehus som er i stand til å gjennomføre programvareoppdateringen.

Om noen ondsinnede hackere forstår hvordan Grahams svakhet fungerer i forkant av at en akseptabel mengde pacemakere er oppdatert, står man over en svakhet som i ytterste konsekvens kan brukes som en form for massedrapsmaskin.

Hvordan ville du gått frem for å skape oppsikt rundt problemet, uten å sette menneskeliv i fare?

Problemet har vært kjent lenge. Barnaby Jack demonstrerte dødbringende angrep mot både pacemakere og insulinpumper for et par år siden. Ganske utrolig at det ikke har fått mer oppmerksomhet.

Drap er en ting, men dersom dette går an, kan det også brukes til utpressing? Særlig når det er snakk om den amerikanske visepresidenten…

Dere kunne godt kommet med en aldri så liten spoiler alert her! 🙁

Tjah. Det er nå over ett år siden den episoden gikk på TV. Når du ser TVserier lenge etter de har gått på TV så risikerer du jo spoilere overalt.

Jada, du har vel rett i det. Det var bare at jeg ikke ventet å støte på noen homeland-spoilers i her på NRK beta! 🙂

Jeg vil påstå at DefCon ville vært en perfekt plattform for å legge press på produsentene til å gjøre noe med dette.

Arrangørene av DefCon har en formidabel god historikk når det kommer til å få 0day problemer rettet.

Hvert år vil du finne innslag av 0day presentasjoner hvor det som blir presentert har blitt rettet på i mellomrommet hvor DefCon mottok og godkjente foredraget, og hvor foredraget faktisk blir presentert.

Det er også eksempel hvor presantøren tester noe han skal snakke om 5 minutter før foredraget startet, og da virker det; for så å finne ut at det er ‘patchet’ når han skal vise det under presentasjonen.

Du må også huske på at veldig, veldig mye av hva som blir vist under DefCon blir sett ned på av ‘myndigheter’, siden det er ting de ikke vil at skal komme ut (og dermed også vil de heller at ting ikke blir rettet på, enn at det blir brakt ut i lyset og lagt press på for å få rettet på [mulig sammeheng med at NSA heller utnytter svakheter enn å rapportere de?]).

Husk at under DefCon hvert eneste år har de jo ‘Spot the Fed’ leken, av god grunn;)

Problemet er jo at uansett om en presentasjon på DefCon skulle føre til at sikkerhetshullet blir fikset fort, så vil det jo være en hel haug med mennesker der ute som har pacemakere som ikke er oppdatert, og det vil ta lang tid å få disse oppdatert dersom det innebærer time på et sykehus. Og i mellomtiden vet alle som har fulgt med hvordan de kan utnytte sikkerhetshullene…

Mari jeg tror ikke du helt har forstått hvordan det vil foregå.

Det er ikke slik at en presentasjon ved DefCon er en utlevering av kokebok, slik at gud og en hver man kan gjenta hva som ble vist.

For å gi et godt eksempel så kan du sjekke ut denne tidligere presentasjonen, som etter ditt syn ville skapt massehysteri og mennesketap i tusentall, hvis det var slik at man kunne gjenskape hva som ble vist på presentasjonene bare ved å delta:

youtube.com/watch?v=CXv1j3GbgLk

Dette er en del år siden det ble presentert, og veldig lite har blitt endret på, men har vi sett noe til at dette har blitt utnyttet?

Selvfølgelig ikke gud og hverman, men når man spør «Er det er greit å demonstrere hvordan man skrur av en pacemaker med Bluetooth-teknologi på den sagnomsuste konferansen Defcon?» så er det jo nettopp det at enkelte kan utnytte dette som er det eventuelle skumle scenariet. Robert Graham spør jo selv «What should I do? If I do nothing, more and more such pacemakers will ship, endangering more lives. If I disclose the bug, then hackers may use it to kill some people.»

Og det kan skje lenge før en fiks blir tilgjengeliggjort.

Den åpenbare løsningen er å lovfeste at alle datamaskiner som implementeres i kroppen må kjøre kun Fri programvare (Free Open Source Software).