4. november 2011:

En CIA-eid Sentinel-overvåkningsdrone, også kjent som «The Beast of Kandahar», forsvinner under et oppdrag i grenseområdene mellom Iran og Afghanistan. Sentinel-dronen er kjent for sine stealth-egenskaper, og kan ikke utstyres med våpen. Den ble en slags «verdensstjerne» da den leverte videobilder fra operasjonen mot Osama bin Laden i Abbotabad direkte til Situation Room i Det Hvite Hus.

Ikke lenge etter operasjonen mister CIA kontroll over den hyperavanserte dronen, og den dukker opp hos USAs erkefiende nummer én: Iran. CIA hevder dronen fikk tekniske problemer og styrtet inne på Iransk territorium, mens iranerne på sin side hevder at deres «cyberwarfare»-enhet hadde tatt kontroll på dronen ved å hacke både bakkesystemene som styrte dronen, og ved å gjennomføre et «GPS-spoofing» angrep mot dronen.

Iranske og amerikanske påstander står fortsatt steilt mot hverandre rundt denne hendelsen. Ble «The Beast of Kandahar» kapret digitalt, eller styrtet den rett og slett på feil side av grensen som følge av en teknisk feil?

Spørsmålene er mange, og debatten i USA har gått hardt for seg etter det som må kunne sies å være en forsvars- og etterretningstabbe av dimensjoner. Noen gikk imidlertid mer akademisk til verks, og tok en titt på hvor vanskelig det ville være å faktisk «kapre» en drone digitalt.

8. mars 2013 (Austin, Texas, USA):

På scenen under teknologikonferansen SXSWi står Todd Humphrey, professor ved Universitetet i Austin.

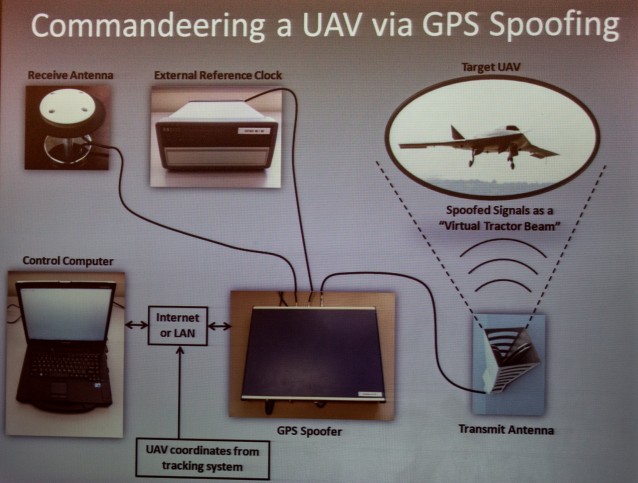

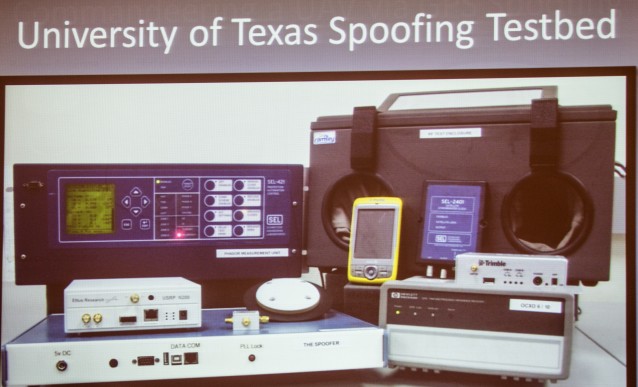

Humphrey og hans studenter har satt opp et system som viser hvor enkelt det faktisk er å «spoofe» GPS-systemet. Humphreys team har satt opp et system som er i stand til å sende falske GPS-data til enheter med en GPS-mottakere, og dermed ta kontroll over enhetens posisjon og høyde.

En drone til rundt 80 000 dollar ble brukt til eksperimentet, hvor teamet var i stand til å fore helikopterets GPS med falske GPS-data, og i praksis kunne styre det dit de ville.

Ved å sette en antenne på bakken, som sendte falske signaler mot dronen, låste det falske GPS-signalet seg til GPS-mottakeren og «presset ut» det ekte GPS-signalet. Så fort mottakeren hadde låst seg til det falske GPS-signalet, fikk de full kontroll over enheten.

Humphreys analyse og eksperiment er ikke så rent lite skremmende når vi vet hvor utbredt GPS-systemet er blitt, og hvor mye i et moderne høyteknologisk samfunn som faktisk er mer eller mindre avhengig av GPS-teknologien.

Skal vi tro Humphrey, har vi imidlertid bare sett brøkdelen av hva GPS-systemet kan brukes til enda.

Presisjon ned på millimeternivå

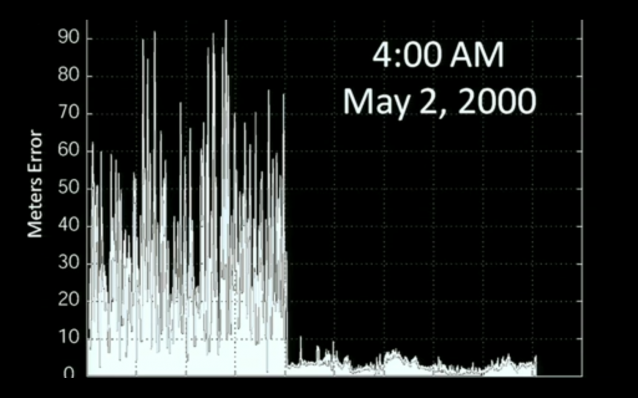

Et lite historisk tilbakeblikk avslører at det ikke er mange år siden vi faktisk fikk et GPS-system som fungerer slik vi kjenner det i dag.

Frem til 2. mai 2000 var presisjonen på GPS-systemet for sivil bruk +/- 100 meter. Ved å skru av «Selective Availability» ble i praksis presisjonen til en sivil GPS like god som den det amerikanske forsvaret opp til da hadde kunne benytte seg av.

Denne endringen i GPS-policy banet vei for GPS-systemets nøyaktighet slik vi kjenner det i dag med tjenester som blant annet turn-by-turn navigering for bil, smarttelefoner med posisjoneringsmulighet og håndholdte GPSer for bruk med kart i skog og mark.

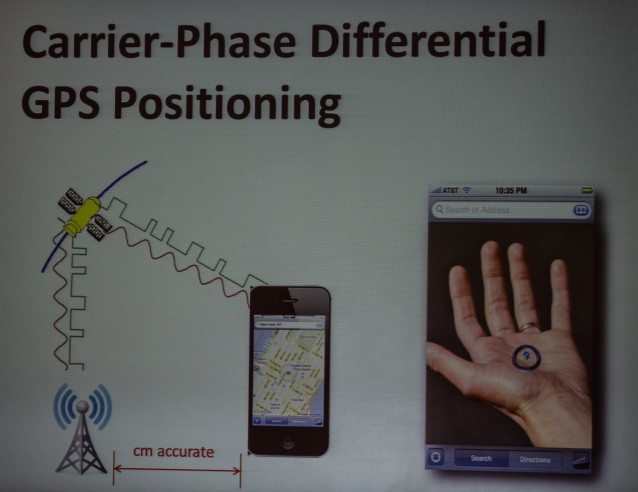

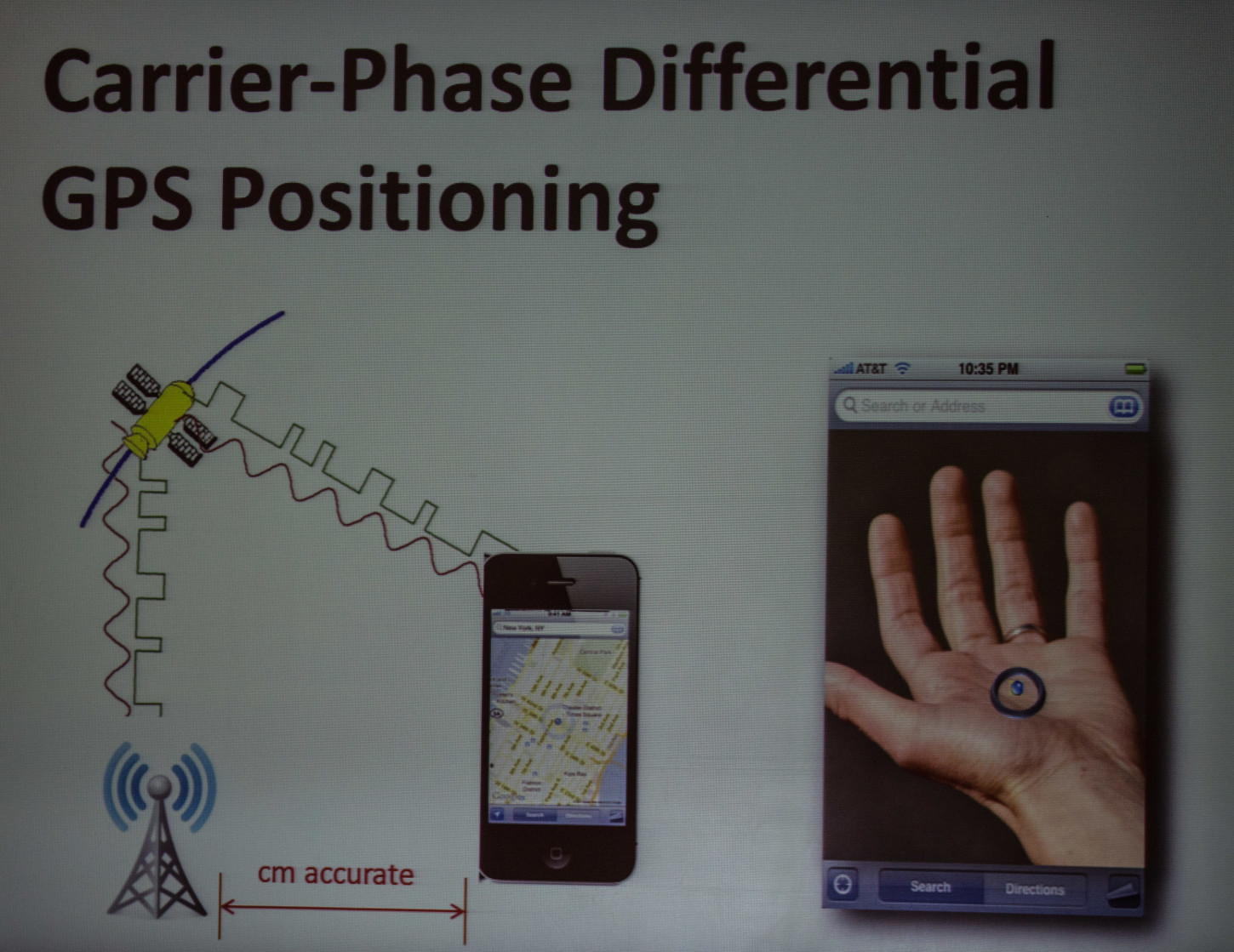

Et viktig poeng i Humphreys foredrag på SXSWi, var imidlertid at presisjonen på GPS-systemet har mye å gå på. Ved å ta i bruk en teknikk som kalles «carrier phase«, vil man bli istand til å bygge GPSer med en nøyaktighet ned på millimeternivå.

Framtidsscenariet Humphrey skisserer involverer bruk av det vi fra filmen «Da Vinci-koden» kjenner som en «GPS Dot». En bitteliten chip som er i stand til å sende GPS-koordinater både innendørs og utendør, og er på størrelse med en fingernegl. Kombineres en slik «framtidsdings» med mulighetene til å få en nøyaktighet ned på noen millimeter, åpner dette selvsagt for uante muligheter.

Så, i fremtiden vil vi kanskje aldri miste verken nøkler, vesker eller solbriller igjen. Hva ville du festet en GPS-dot på? Og ville du klare å motstå fristelsen med å feste denne på venner og bekjente? Biler eller sykler? Barn eller koner/menn?

Professor Humphrey har tidligere holdt lignende foredrag som det han i dag gjorde på SXSWi. Ta en titt på foredraget hans fra Austin TEDx:

… og orker du ikke se den 15 minutter lange videoen, kan du faktisk lese en transcript her: http://www.insidegnss.com/node/2978

Kilder:

http://www.ted.com/talks/todd_humphreys_how_to_fool_a_gps.html

http://www.foxnews.com/tech/2012/06/25/drones-vulnerable-to-terrorist-hijacking-researchers-say/

http://en.wikipedia.org/wiki/Spoofing_attack#GPS_Spoofing

http://en.wikipedia.org/wiki/Selective_Availability#Selective_availability

http://en.wikipedia.org/wiki/Global_Positioning_System#Carrier_phase_tracking_.28surveying.29

Det artikkelforfatter glemmer å nevne er Keshe foundation.youtube.com/user/keshefoundation

Teknologi fra Keshe Foundation skal ha blitt overlevert til Iran som ble brukt til å ta ned dronen. Teknologi til 200 dollar, hevder grunlegger atom fysiker Mehran Tavakoli Keshe. Teknologien deres vil kunne uskadeligjøre all militær teknoloigi og således gjøre det totalt ubrukelig.Tenk hva dette kan gjøre med feks jagerfly. Keshe Foundation sitt mål er å overlevere sin teknologi til alle verdens nasjoner. Teknologi, som vil revulsjonere vår hverdag på jorden.

Jeg tror man gjør klokt i å behandle denne Keshe med en klype salt. 🙂 Tar man en rask titt på videoene hans sier han:

«It will completely revolutionize life as we know it»

«All the worlds governments already knows these facts»

Han lover gratis, ubegrenset energi uten drivstoff, og han lover at den kan manipulere gravitasjonsfelter for å fly. Han lover å sende folk ut i verdensrommet, og du kan bestille seteplass verd 50 000 euro, uten annen forpliktelse enn et forskudd på 20%.

Dette er nok en god, gammeldags svindel.

Dette var en spennende artikkel om GPS-spoofing mot sivile mål. Men at ikke det amerikanske (eller norske, for den del) forsvaret har metoder for å beskytte sine GPS-enheter, det er det vel neppe mange som tror?

Det har du helt rett i. GPS-systemet har en åpen sivil (C/A) og en kryptert militær link (P), nettopp for å hindre slik «spoofing» av militære mottakere. Iran må mao ha hatt tilgang på den militære krypteringsnøkkelen for å klare dette (noe som kanskje ikke er helt utenkelig, en ny militær versjon er på vei til å fases inn for å erstatte dagens). En annen mulighet er selvfølgelig at dronen brukte billigere og lettere tilgjengelig sivil GPS, det er isåfall ikke første gang det amerikanske drone-programmet er tatt med buksa nede pga pragmatiske løsninger. news.bbc.co.uk/2/hi/middle_east/8419147.stm

Informativ artikkel, men at artikkelforfatteren fremdeles tror det var den ekte bin laden som ble tatt ut, tilfeldigvis rett i nærheten av en millitærbase og at liket blir transport for så å dumpe beviset i en sjø langt unna… Det blir rett og slett for dumt. Det sagt, veldig bra det går an å hacke dronene, er vel ikke så lenge til de kommer over her og.. Gleder meg til min egen private drone..

infowars.com/10-facts-that-prove-the-bin-laden-fable-is-a-contrived-hoax/

whatreallyhappened.com/WRHARTICLES/bin_laden_death.html

the-office.com/fakebinladen.htm

Very interesting story!

Når blei nrkbeta kommentarfelta fulle i konspirasjonsteoriar?

Dette er ein fin teknisk artikkel om korleis det kan vere mulig å ta kontroll over gps motakere. Det viser kva teknologiske utfordringar me står ovanfor når me blir meir og meir avhengig av teknologi som ikkje er laga med tanke på sikkerhet.

Om overskrifta på artikkelen er rett er ikkje lett å seie. Men det er ein mulighet for at iran har landet ei amerikansk drone ved å forfalske GPS og/eller andre navigasjonsystem. Og det er ganske skremmande.

Dronene baserer seg mykje på allerede eksisterende system for å fly uten hjelp frå mennesker som er utvikla innan den sivile luftfarten. Her er det også i bruk mange system som ikkje har nokon form for autentifisering og kan brukest i forskjellige angrep. Det er ikkje berre GPS som har denne svakheten.

Etter kvart som me blir meir og meir avhengige av andre teknologiar enn tradisjonelle radarar, radio, optikk og mennesker må me sørge for at dette ikkje går på bekostning av sikkerheten. Det er ikkje akseptabelt at me kvitter oss med bakkeradarer til fordel for ADS-B som baserer seg på GPS og manglar autentifikasjon.

Eg gruer meg til den dagen me har ein terrorist, som sit på gutterommet og er blitt mata løgner og konspirasjonsteoriar, som kan styre morgenflyet frå Oslo til Bergen inn i regjeringskvartalet uten at pilotane eller bakkekontrollane kan gjere noko.