Har du noen gang tittet på all informasjonen du sender ut på det trådløse nettet ditt? NRK Brennpunkt forteller hvorfor trådløse nettverk er de reneste gullgruver for identitetstyver, crackere og kortsvindlere.

Enten du surfer på internett, logger deg på hjemmekontorløsningen eller sjekker e-post, kan de såkalte nettverkspakkene som sendes til og fra datamaskinen din snappes opp av uvedkommende.

Ta en titt selv

Du vil heller ikke uten videre oppdage at folk med skumle hensikter følger med ditt trådløse nett fra utsiden.

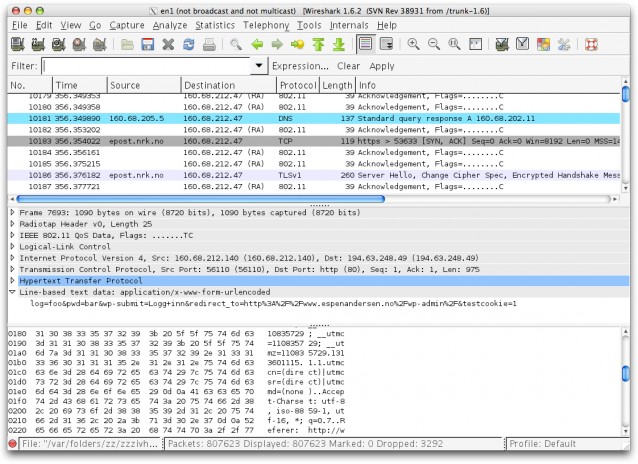

Hvis du sjekker trafikken på ditt eget trådløse nettverk med et monitoreringsprogram som for eksempel WireShark, kan du få deg litt av en en aha-opplevelse.

Tirsdag 25. oktober sendte NRK Brennpunkt den svenskproduserte dokumentaren «Kaprede nettverk». Filmen belyser blant annet hvor enkelt det er å utnytte manglende sikkerhet ved nettsider og trådløse nett.

Les mer om sendingen her.

Dataene blir sendt ut som vanlige radiosignaler mellom enhetene i slike nettverk. Signalene kan dermed fanges opp av hvem som helst med en trådløs mottaker og et analyseringsprogram som WireShark.

Kaprer kontoen din

WireShark er en av flere programmer som kan overvåke aktivitet på trådløse nettverk i nærheten. Hvor mye detaljer du får, er avhengig av nettverkskort, drivere og operativsystem. Programmet er myntet på feilsøking av nettverk og testing av sikkerheten.

Nettverkspakkene du ser i WireShark består av flere lag med teknisk informasjon. Det kan være opplysninger om radiotekniske detaljer, maskinvareadresser og nettverksprotokoller.

Nettverkspakkene du ser i WireShark består av flere lag med teknisk informasjon. Det kan være opplysninger om radiotekniske detaljer, maskinvareadresser og nettverksprotokoller.

I tillegg kommer selve innholdsbiten, som for eksempel kan være deler av teksten fra nettsidene du surfer på, et fragment av bildet du laster ned eller et bruddstykke av nettsamtalen du fører med venner.

Dersom du sitter på kafé og surfer på stedets åpne nettverk, kan datasnoken på nabobordet faktisk se hva du holder på med.

Om du logger deg på Facebook uten kryptert pålogging, vil det være mulig for vedkommende å lese brukernavnet og passordet ditt, for så å kapre kontoen din.

Hemmeligheter

Selv om nettverket i seg selv ikke er sikkert, kan likevel websiden du besøker sikre at dataoverføringen er trygg. TLS eller SSL gir en såkalt sikker tilkobling uavhengig av om selve nettverksforbindelsen er kryptert. Du kjenner igjen en slik tilkobling på at nettadressen begynner på https://.

Tidligere skrev NRKbeta om hvordan du alltid bør velge https der det er mulig.

Nettbanken din bruker TLS/SSL (i tillegg til andre sikkerhetsmekanismer) for å forsikre seg om at ingen kan få tak i dine bankopplysninger ved å avlytte nettverkstrafikk over åpne nettverk. Selv om det finnes teoretiske metoder for å knekke også SSL/TLS, regnes algoritmen fortsatt som svært sikker.

Når du kobler deg opp til nettbanken din med TLS/SSL, skjer en utveksling av tilfeldige bits, sertifikater og krypteringsnøkler. Din datamaskin og nettbankserveren samarbeider om å sette sammen en hemmelighet som aldri sendes i klartekst over nettverket.

Trygt selv på åpne nett

Klient og server må begge kjenne denne hemmeligheten for å kommunisere. På den måten kan ikke crackeren på nabobordet bryte inn i kommunikasjonen med nettbanken og utgi seg for å være deg og vice versa.

I tillegg bruker begge parter hverandres offentlige kodenøkler for å kryptere dataene de sender til hverandre.

Dermed er nettbanken din fortsatt trygg, selv om du sitter på et åpent nettverk med en datasnok bak ryggen.

Du kan dessuten sjekke om nettstedet du besøker har andre problematiske sikkerhetsbrister. Verktøyet SSL Server Test, som NRKbeta nylig omtalte, hjelper deg.

Datakriminelle kan se trafikken mellom deg og banken, men innholdet i pakkene er uleselig og gir ingen mening.

Vekk med WEP

Hva WireShark kan sniffe opp på åpne nett bør være mer enn god nok grunn til å sikre trådløse nett. Det er heldigvis relativt enkelt å stenge spionene ute i kulda ved å passordbeskytte (kryptere) nettverket. Det er imidlertid ikke likegyldig hvilken krypteringsmetode du bruker.

I valget mellom WEP og WPA/WPA2 bør du definitivt velge en av WPA-metodene og aldri WEP. Flere fremgangsmåter for å knekke WEP er publisert på nettet. En av disse metodene blir vist i Brennpunkt. Det trenger ikke ta mer enn ti minutter. Og har uvedkommende først fått tak i WEP-nøkkelen din, så kan er all datatrafikk til og fra ruteren synlig for dem.

WEP står for Wired Equivalent Privacy, og kan sammenlignes med låsen som gjerne brukes på dodører og som kan dirkes opp med en binders.

WEP-algoritmen var aldri ment å være noe mer enn det navnet antyder: Å gjøre det like upraktisk å tappe det trådløse nettet som å snike seg inn i et kontorlokale og stikke en nettverkskabel inn i veggen for å avlytte et kablet nettverk.

Med WPA/WPA2 gjør du livet surere for datasnokene. Blant annet blir krypteringsnøkkelen byttet ut jevnlig, slik at crackere ikke rekker å samle nok informasjon til å knekke koden. For WPA2 er dessuten selve krypteringen sterkere (CCMP).

Litt krisemaksimering i denne reportasjen fra SVT? Uansett, gammelt nytt for de fleste NRKbeta-leserne dette? Har selv fulgt Darren Kitchen i HAK5 (hak5.org) i flere år hvor slikt diskuteres nesten hver uke. Han selger også en WiFi Pineapple som gjør det lekende lett å lure til seg trafikk.

Du har rett, dette er gammelt nytt for noen. Men med tanke på antallet åpne nettverk som fortsatt finnes over alt – for ikke å snakke om alle nettsidene uten pålogging over SSL/TLS, så er det nok nyttig å repetere pensum.

Jeg må si at antallet åpne nettverk har gått drastisk ned de siste årene. Dette er kun basert på egne observasjoner, men de aller fleste modem fra leverandørene kommer vel nå med WPA satt som standard. Dette i motsetning til før, hvor trådløsnettverket som standard var åpent og brukeren selv måtte kryptere det. Det medførte selvsagt at mange aldri la på kryptering, siden de ikke ante hvilke problemer de kunne få uten (og de fleste opplever nok heller aldri problematisk hacking selv med åpne nettverk).

Hva med Mac filtrering?

Hva med å sikre at ingen får overta din PC ved ikke å være administrator på din pc når er på nettet?

Hva med å fortelle alle at 90 % av din sikkerhet ligger mellom øynene på den som bruker PCen?

Gode tips. Men MAC-filtrering hjelper deg ikke så lenge nettet for øvrig er åpent. Å spoofe en MAC-adresse er trivielt: en.wikipedia.org/wiki/MAC_spoofing

Jeg vet at der er lett å kunne finne ut hvilken MAC-Adresser som gjelder, dersom en har nettverkskort til kan gjøre det, . Men det å bare stole på kryptering er heller ikke sikkert. noe som få har. Ta for eksempel det at poden din har med seg en venn som har med sin bærbare PC. Så skal han på nettet og han får derfor krypteringsordet. Dermed er nettet kål åpent. Eller at du har besk som for tilgang til din maskin. Da kan vedkommende lett få tak i krypteringsordet. Detter er jo ting som ligger lagret i ren tekst inne på ei fil på PCen. Dette snakket ikke programmet noe om. Heller ikke tok de opp hvor viktig det er å ikke være administrator på en PC når en er på nettet. En kan nemlig hindre at noe kan overta din PC ved å ikke være administrator.

Det finst ein del rutarar som har isolerte gjestenettverk (WNDR3700 t.d.), då slepp du å gi ut passordet til alle som skal låna det, i tillegg til å gi eit lite spark til dei som argumenterer med éin-IP-er-éin-person.

Og viss ikkje rutaren din støtter isolerte gjestenettverk, så kan du kanskje flasha han med OpenWRT og få meir enn du betalte for (eventuelt ha det litt moro).

Ikke alle hackere bruker Mac. Linux er også ganske populært.

En Media Access Control-adresse eller MAC-adresse er en unik kode som tilordnes hver enkelt stykke maskinvare som kobles til Internett. Internett stand telefoner, nettverkskort for stasjonære og bærbare datamaskiner, trådløst adgangskort, og enda noen minnekort er blant enhetene som er tildelt MAC adresser.

Eller litt enklere den fysiske adressen til et nettverkskort. Og den adressen brukes for å sende datapakker fra en datamaskin til en annen datamaskin eller en router eller motsatt. Det gjelder ikke bare ute på Internett men også i alle andre nett også.

MAC har da ingenting med Internett å gjøre.

Bra at dere opplyser, må jo bare pirke litt 🙂 Ikke glem at https/SSL med dagens DNS er like så skummelt om ikke enda mer (dns cache poisoning, sslstrip, rouge certs, etc). Malware kan like gjerne leveres over https 😉 Men å forklare dette på TV er ikke lett. @Thomas Hansen +1 hak5.org har mye bra ja 🙂

Sant nok. Angrepspunktene er mange. Skulle gjerne visst hvordan man lager god TV av dette…

Er det bare meg, eller inneholdt programmet et par faktafeil? De påstod at det var mulig/lett å sniffe på passord og kortnummer, men det er da tilnærmet umulig etter at alle (?) nettsteder bruker https for pålogging. Eller tar jeg feil her?

Ja, om passord blir sendt over https, så er det jo kryptert og gitt at ingen hos nettbanken din har gjort alvorlege implementasjonsfeil så bør det vera trygt.

Kryptert VPN løyser ein del problem. Når du er på flyplass, kafé, naboens nett^W^W så kan du jo ikkje akkurat skru på WPA2 på rutaren (eller, du kan sikkert, men det er jo litt slemt å installera smekklås på huset til naboen), og sjølv om du brukar https så kan jo andre sjå adressa du kommuniserer med, det slepp du med VPN.

Problemet er vel helst å finna ein rimeleg VPN som du kan stola på 🙂

teamviewer.com/en/index.aspx

de har en god og sikker vpn løsning som er gratis for private.

TeamViewer ser meir ut som VNC for meg?

Eit alternativ for dei meir tekniske er å installera OpenVPN på ein maskin som alltid står på og er kopla på nett på ein trygg måte (t.d. ein ikkje-trådlaus ruter som køyrer OpenWRT). Då kan du kopla opp til denne når du er på ferie for å få ein tryggare tilkopling.

—–

Men viss du plutseleg er på nettkafé og har gløymt å kjøpa VPN-konto eller ikkje orka å installera OpenVPN heime, så er det likevel mogleg å ruta nettrafikk gjennom ein ssh-tenar du har tilgang til (studentar får t.d. ofte ssh-konto ved universitetet), utan meir enn éin terminalkommando.

Køyr

ssh -D 21212 [email protected](viss du går på Universitetet i X) i ein terminal, og sett localhost:21212 som SOCKS-proxy i Firefox (hugs å ha dei andre felta tomme). Då blir all[1] trafikk kryptert og sendt gjennom den tenaren.[1] Utanom sjølve adressene … for å bruka proxyen til det må du skriva about:config i url-feltet og finna network.proxy.socks_remote_dns og endra til «true». linuxjournal.com/content/use-ssh-create-http-proxy har litt meir info.

HTTPS eller SSL er faktisk en av de sikreste måten kommunisere på over nettet. For SSL bruker ikke bare kryptering. Det inneholder også en trafikkovervåking. DVS at sertifiseringsserveren passer på at ingen overtar trafikken. DVS at dersom der ikke ligger noe på din maskin som overvåker hva du gjør gjør på maskinen din så er grafikken trygg. Dermed er sikkerheten din knyttet til sikkerheten du har lagt inn i din egen PC.

VPN-leverandøren mullvad.net tek betaling i Bitcoin, og treng dermed ikkje få vite kven du er.

Elles er det enkelt å installere Tor med Firefox-utvidinga «Torbutton» for å slå av og på. Alltid på når ein er på ukrypterte nett, WEP-krypterte nett eller WPA med TKIP-kryptering.

Hvis en hacker klarer å sitte på samme nett som deg, finnes det flere metoder for å få browseren til å gå via hans laptop.

Da kan han disable https tilbake til klienten din, mens han terminerer SSL hos seg mot brukerstedet. F.eks.

Svare på DNS oppslag mot WPAD fra windowsklienter f.eks., er en kjent metode.

Kjenner til de metodene, men som jeg skrev så inneholder HTTPS en kontroll av at ikke dette skjer. For nettopp å hinder det. men det en som er viktig er at en alltid logger ut når vil forlate f.eks. nettbanken. For bare lukker en siden, kan en som overvåke maskinen din ha din webbrowser. Han kan selvfølgelig sørge for at du logger på via hans maskin også. Det å hinder at noen skal kunne skaffe seg tilgang til maskin på denne måten ble ikke tatt opp i programmet. Men det er noe som mange medlemmer i IKT Nore ikke ønsker skal ut. For dersom folk begynte å med å slutte å være administratorer ville ikke deres programmer lenger fungere. Og at de vil ikke innrømme at de lager programmer som er en sikkerhetsrisiko for en PC, vil de absolutt ikke gjøre. Vil fortelle deg følgende: Vi satt sammen en del dataingeniører og snakket om hva som skulle til for at datasystemet skulle bli vesentligere tryggere å bruke. Vi var alle enige om at det var at alle sluttet å være administrator på maskinen når vi brukte den til daglig. Men det kunne de ikke gjøre selv i det offentlige, for da ville mange av de programmene de brukte slutte å fungere. Det ble heller aldri satt som et krav når en kjøpte inn programvarer. Det var et unisont stort sukk over nettopp dette: «Tenk om de tok med brukerkravet at programmene skal fungere som begrenser bruker, da hadde vi sluppet mange problemer.»

Hvorfor nevner du ikke at man kan bruke HTTPS Everywhere for Firefox eller et rennomert VPN-selskap for å motvirke denne trusselen? Blir litt som å si at noe er farlig uten å gi en løsning.

VPN er nevnt i artikkelen til Eirik, som jeg lenker til i saken: nrkbeta.no/2011/03/09/unngaa-identitetstyveri-enkle-grep-for-aa-oeke-sikkerheten-paa-nett/

Nå er det nevnt her også 🙂

Ellers er jo løsningene som nevnt WPA og/eller HTTPS-protokollen.

Å fortelle vanlige dødelige (og datakyndige for den saks skyld) at «HTTPS-protokollen er løsningen» er helt unyttig når du kunne fortalt dem hvor nyttig pluginen HTTPS Everywhere er. Foreslår at du tester den selv.

eff.org/https-everywhere

Bruken av ord/mening.

De fleste i hackermiljøene i verden, har gått vekk fra ordet «cracker» etter at betydningen av ordet har endret seg.

Selv phrack og andre kjente hjørnesteinsgrupperinger i hackermiljøene snakker nå enten om good/evil hackers, eller om whitehats/blackhats.

Crackere har blitt utvannet til å bety de som knekker kopibeskyttelse.

Og hvis man alikevel vil prøve å bruke alternative ord, så må man evt. ta inn script kiddies, da de fleste som hacker trådløse nett benytter ferdigutviklet programvare til dette, og kun er ute etter å nå sine mål (data fra noen andre) – og ikke nødvendigvis forske/finne opp noe nytt, og lage sine egne programmer.

«hackermiljøene» – eg reknar med du meiner crackarmiljø? visse blir visst aldri nøgde =P

Dette problemet gjelder ikke bare sniffing av brukernavn og passord. Tidligere var det slik at bankkorttransaksjoner gikk ukryptert over nettverket. For debetkort med PIN-kode var ikke dette et problem, men for kredittkort uten kode ble hele kredittkortnummeret transportert i klartekst over nettverket.

Jeg har selv deltatt i et prosjekt hvor vi i kontrollerte og organiserte former benyttet teknikker omtalt i denne artikkelen for å lese ut kredittkortnummeret av nettverkspakkene. Forsøket ble beskrevet overordnet på mitt nettsted. Hvorvidt dette har endret seg siden artikkelen ble skrevet vet jeg ikke.

For tiden har jeg ikke trådløs router, men kabel rett i modemet. Er det helt trygt da? Må man også da kryptere nett-tilgangen??

Da er du trygg. Sånn relativt sett i hvert fall 😉

Du er trygg mot dei som køyrer forbi huset ditt og prøver å snappe opp radiokomunikasjonen. Har du ein tråløs ruter kan uvedkommede bruke denne til å snappe opp trafikken skjølv om du ikkje bruker ein bærbar PC.

Det er òg mulig å snappe opp trafikken over telefonlinja dersom nokon får fysisk tilgang til denne. Det er eit angrep å grave opp linjene inn til sentralen og sette på lytteutstyr på desse.

Men fra spøk til alvor så må eit angrep vere verdt det for ein angriper. Dei aller fleste dataangrep er retta mot ein stor gruppe eller eit individ som har pengar. Ungå store åpne wifi netverk, utrygge operativsystem og store formuer så er du så godt som trygg for slike angrep.

Med VPN til NTNUs nettverk, er eg då trygg uavhengig om det trådlause nettverket eg er på er sikra eller ei?

Ikke het, fordi noen kan overta trafikken, siden den ikke er overvåket. Eller får de tak i krypteringsnøklene så er kan de få full tilgang, Med andre ord så ligger ikke sikkerheten bare i selve VPNen du bruker. Den er også avhengig av hvilken sikkerhet du selv har på din PC, og hvordan passord krypteringsnøkler sendes til deg, m.m.

Det er visst også mulig å «avlytte» en datamaskin, selv om den ikke er knyttet til noe nettverk (hverken trådløst eller kablet). Nasjonal Sikkerhetsmyndighet har noe informasjon om dette på nettsidene sine, og så ligger det selvfølgelig info på Wikipedia:

en.wikipedia.org/wiki/TEMPEST

Stemmer. Derfor brukes helt vanlige skrivemaskiner for å skrive de mest sensitive tingene i forsvarte eller på ambassader den dag i dag.

Wikipedia, meh, les heller Cryptonomicon-sekvensen om van Eck-phreaking, mykje meir underholdande 🙂

I tillegg så lærer du korleis du kan kryptera det du skreiv på skrivemaskinen din (pga. faren for van Eck-phreaking) ved hjelp av ein vanleg kortstokk, med ein kode som er sterk nok til at USA ville ha eksportregulert han om han var implementert som eit dataprogram (sånn apropos low-tech-løysingar).

Eit naturleg framhald av denne serien kan vere å demonstrere kor utruleg enkelt det er å avlytte GSM-samtaler og SMS. Dei vert kringkasta over mykje større avstandar enn trådlause nett.

Den lettest måten å sjele opplysninger fra din Mobil, er å lage en app som gjør nettopp dette. Det gjøres bare på den måten at du tilbyr en app som tilbyr noe helt annet. Kan være en spilleapp eller hva som helst. Når du installere den så levere den data fra din Mobil til en på nettet. og vips så er alt det du har på mobilen i fremmede hender.

En skal være klar over at 90% av sikkerheten en har når en er på nettet. Det være seg, tråløst, mobil eller kablet ligger i hode på oss alle. Glemmer en dette så hjelper ikke all verdens sikkerhet.